本教程详细介绍了在CentOS系统上配置IPsec VPN的步骤,包括安装必要的软件包、配置IPsec服务、设置密钥交换参数、定义加密策略以及测试VPN连接。通过跟随这些步骤,您将能够成功建立安全的VPN隧道,确保数据传输的安全性和隐私。

准备工作

在进行配置之前,请确保您已准备好以下条件:

1、服务器端:一台运行CentOS操作系统的服务器,并确保其拥有公网IP地址。

2、客户端:一台需要连接VPN的设备,如笔记本电脑、智能手机等。

3、软件:OpenVPN、StrongSwan、IPsec等VPN软件,本文将以StrongSwan为例进行讲解。

服务器端配置

1. 安装StrongSwan

在服务器端安装StrongSwan和相关依赖包:

sudo yum install epel-release sudo yum install strongswan sudo yum install ipsec

2. 配置StrongSwan

(1)编辑/etc/ipsec.conf文件,添加以下内容:

config setup

charondebug="ike 2, knl 2, cfg 2, net 2, esp 2, dmn 2, cfg 2, all 2"

conn %default

ikelifetime=60m

keylife=20m

rekeymargin=3m

keyingtries=1

authby=secret

keyexchange=ikev2

conn myvpn

left=%defaultroute

leftsubnet=0.0.0.0/0

leftauth=psk

right=%any

rightdns=8.8.8.8

rightsourceip=%any

auto=add(2)编辑/etc/ipsec.secrets文件,添加如下内容:

: PSK "your_psk"

请将your_psk替换为您要设置的预共享密钥。

3. 启动IPsec服务

sudo systemctl start ipsec sudo systemctl enable ipsec

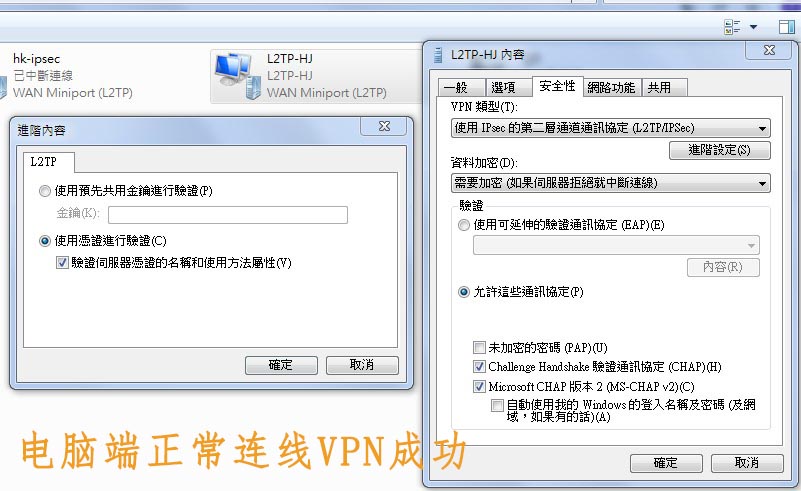

客户端配置

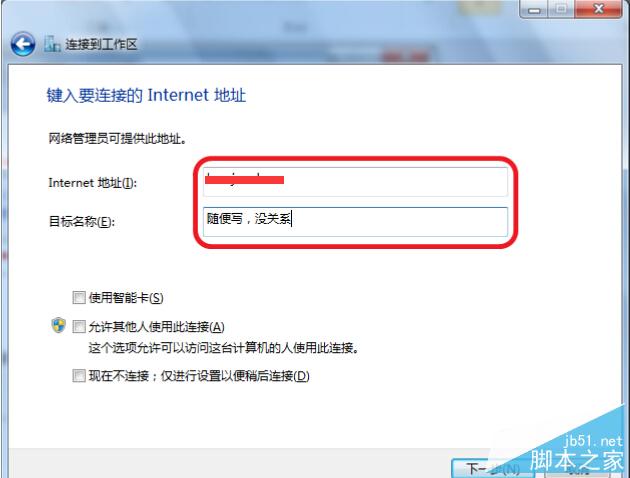

1. 获取服务器端IP地址

在服务器端,使用以下命令获取公网IP地址:

curl http://ip.cn

将获取到的IP地址复制到客户端。

2. 安装VPN客户端

以Windows为例,下载并安装OpenVPN客户端。

3. 导入VPN配置文件

将配置信息保存为.ovpn文件,导入到OpenVPN客户端:

remote your_server_ip 500 proto udp dev tun user nobody group nogroup persist-key persist-tun ca /etc/ipsec.d/cacerts/ipsec.ca.crt cert /etc/ipsec.d/certs/ipsec.crt key /etc/ipsec.d/private/ipsec.key cipher AES-256-CBC ikuai=100 comp-lzo verb 3

请将your_server_ip替换为您获取到的服务器公网IP地址。

4. 连接VPN

运行OpenVPN客户端,输入预共享密钥,即可连接到VPN。

通过本文的详细讲解,您现在可以轻松地在CentOS系统上配置IPsec VPN,实现安全的远程访问,在实际应用中,您可以根据需求调整配置参数,以满足不同的使用场景。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnceshi/30915.html发布于:2024-11-08

还没有评论,来说两句吧...