本文深入解析了ASA 5510防火墙VPN配置的详细步骤及关键注意事项,包括配置IPsec VPN、设置隧道、加密算法选择、密钥管理等。通过遵循这些步骤,用户可确保安全、高效地配置VPN,同时避免常见配置错误。

ASA 5510 VPN配置概述

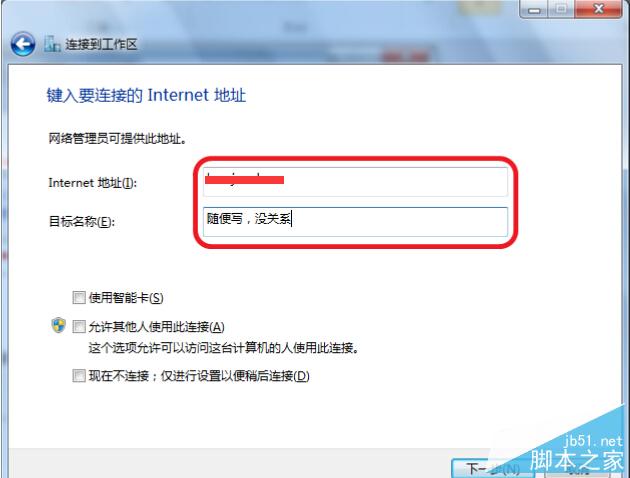

如图所示,ASA 5510防火墙支持多种VPN协议,包括IPsec VPN、SSL VPN以及站点到站点VPN等,以下将介绍几种常见的VPN配置方式:

1、IPsec VPN:适用于远程访问和站点到站点VPN,通过加密隧道安全传输数据。

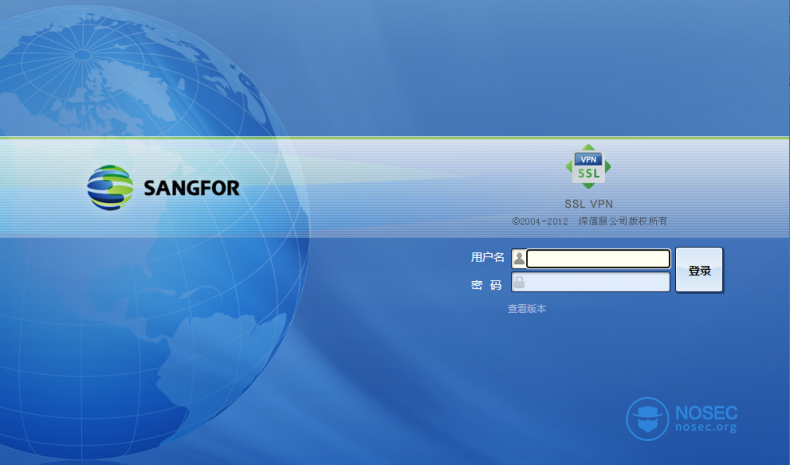

2、SSL VPN:适用于远程访问,用户可通过Web浏览器连接至VPN网关。

3、站点到站点VPN:适用于不同地理位置站点间的数据传输,通过加密隧道实现连接。

ASA 5510 VPN配置步骤

以下以IPsec VPN为例,详细介绍ASA 5510防火墙的VPN配置步骤:

1、创建VPN社区:在ASA 5510上创建VPN社区,用于定义加密算法、密钥交换方式和密钥管理等,具体命令如下:

```bash

asa# crypto isakmp policy <policy-id> <encryption-algorithm> <hash-algorithm> <key-exchange-algorithm> <lifetime>

asa# crypto isakmp key <peer> address <peer-ip> <shared-secret> <life-time>

asa# crypto ipsec transform-set <transform-set-id> <encryption-algorithm> <hash-algorithm>

asa# crypto ipsec security-association lifetime <lifetime>

asa# crypto ipsec profile <profile-id> security-association lifetime <lifetime> set transform-set <transform-set-id> set group <group-id>

asa# crypto ipsec profile <profile-id> tunnel-group <tunnel-group-id> set profile <profile-id>

asa# crypto ipsec profile <profile-id> vpn-remote <peer-ip> set profile <profile-id>

asa# crypto ipsec profile <profile-id> outside-interface <interface>

asa# crypto ipsec profile <profile-id> inside-interface <interface>

asa# crypto ipsec profile <profile-id> ipsec-quickmode

asa# crypto ipsec profile <profile-id> set dead-peer-detection

asa# crypto ipsec profile <profile-id> set mode-aggressive

asa# crypto ipsec profile <profile-id> set phase1-rekey

asa# crypto ipsec profile <profile-id> set phase2-rekey

asa# crypto ipsec profile <profile-id> set keepalive-interval <interval>

asa# crypto ipsec profile <profile-id> set keepalive-timeout <timeout>

asa# crypto ipsec profile <profile-id> set no-dpd

asa# crypto ipsec profile <profile-id> set dpd interval <interval> threshold <threshold>

```

以上命令仅为示例,实际配置时需根据具体网络环境和需求进行调整。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnceshi/42852.html发布于:2024-11-10

还没有评论,来说两句吧...