本文深入解析了Cisco ASA VPN配置,详细介绍了如何设置和配置VPN,实现安全远程访问。文章从VPN基础概念入手,逐步展开,涵盖IPsec VPN、SSL VPN等不同类型VPN的配置方法,以及如何确保VPN的安全性。通过阅读本文,读者将能够掌握Cisco ASA VPN的配置技巧,为实际工作提供有力支持。

Cisco ASA VPN配置概览

1. VPN类型

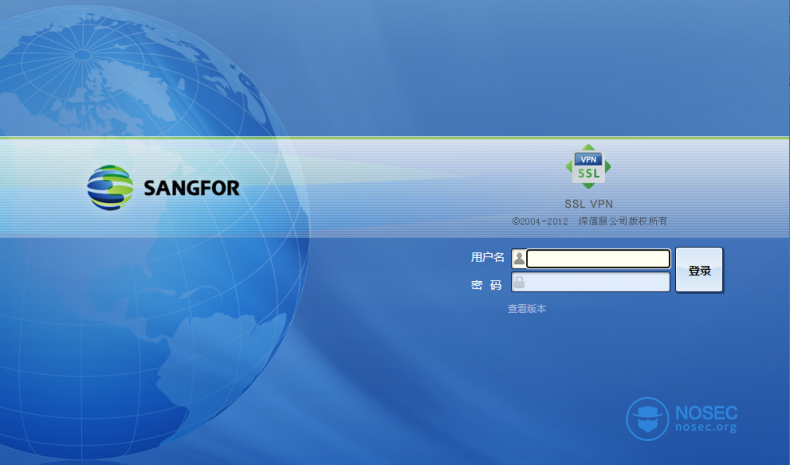

Cisco ASA支持多种VPN类型,包括IPsec VPN、SSL VPN以及L2TP/IPsec VPN等,本文将重点介绍IPsec VPN的配置。

2. VPN配置步骤

(1)创建VPN会话

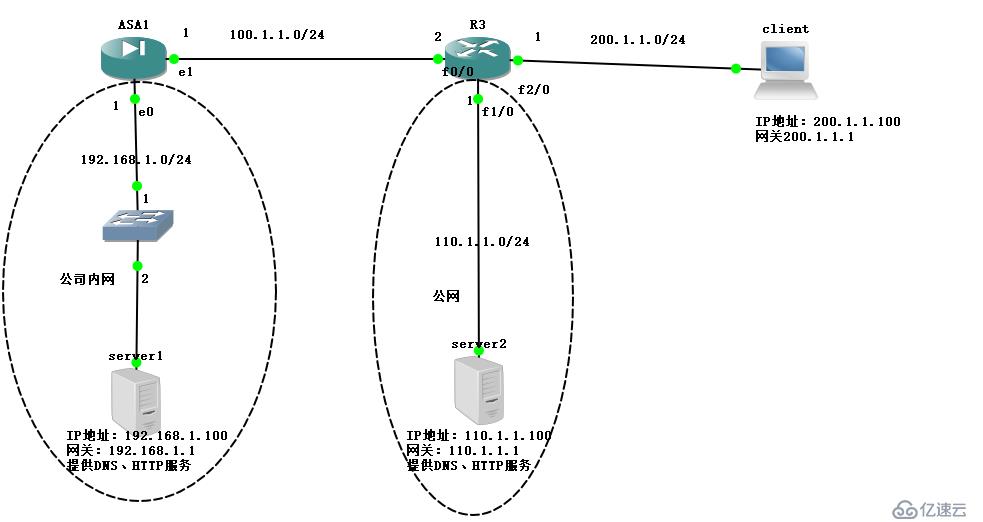

在Cisco ASA上创建VPN会话,定义远程用户与内部网络的连接关系,具体配置命令如下:

Router(config)# crypto isakmp policy 1 Router(config-isakmp)# encryption aes 256 Router(config-isakmp)# hash sha Router(config-isakmp)# authentication pre-share Router(config-isakmp)# group 2 Router(config)# crypto isakmp key <预共享密钥> address <远程用户或网关IP地址>

(2)配置内部网络

在Cisco ASA上配置内部网络,包括VLAN和子网等,配置命令如下:

Router(config)# interface vlan <VLAN编号> Router(config-if)# ip address <内部网络IP地址> <子网掩码> Router(config-if)# no shutdown

(3)配置外部网络

配置外部网络,包括公网IP地址和NAT设置,配置命令如下:

Router(config)# interface gigabitethernet <接口编号> Router(config-if)# ip address <公网IP地址> <子网掩码> Router(config-if)# no shutdown Router(config)# ip nat inside Router(config)# ip nat outside

(4)创建访问控制列表(ACL)

根据实际需求,创建ACL以控制远程用户对内部网络的访问,配置命令如下:

Router(config)# access-list <ACL编号> permit <源地址> <源端口> <目标地址> <目标端口>

(5)配置NAT转换

根据实际需求,配置NAT转换,实现内部网络与外部网络的通信,配置命令如下:

Router(config)# ip nat inside source static <内部网络IP地址> <内部网络IP地址> Router(config)# ip nat inside source list <ACL编号> interface <接口编号>

安全配置

1. 配置IPsec策略

在Cisco ASA上配置IPsec策略,包括加密、哈希算法和认证方式等,配置命令如下:

Router(config)# crypto ipsec transform-set <策略名称> esp-3des esp-sha-hmac Router(config)# crypto ipsec security-association lifetime seconds <生存时间>

2. 配置NAT穿透

对于需要穿透NAT的VPN应用,如VoIP、视频会议等,需要配置NAT穿透,配置命令如下:

Router(config)# crypto ipsec nat-t

3. 配置会话持久性

为了提升VPN连接的稳定性,可以配置会话持久性,配置命令如下:

Router(config)# crypto ipsec ah sa-reuse Router(config)# crypto ipsec esp sa-reuse

通过本文的详细讲解,相信读者已掌握了Cisco ASA VPN配置的核心方法和技巧,在实际应用中,还需根据具体需求进行调整和优化,希望本文能为您的网络安全之旅提供助力,助您实现安全、稳定的远程访问。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnceshi/43350.html发布于:2024-11-10

还没有评论,来说两句吧...