Cisco GRE VPN技术解析:本文深入探讨了Cisco GRE VPN技术,旨在构建安全可靠的网络连接。详细阐述了GRE协议原理、配置方法、性能优化以及在实际应用中的注意事项,为网络安全专业人士提供实用指导。

随着互联网技术的迅猛进步,网络通信的安全性和稳定性变得愈发重要,在众多网络技术解决方案中,Cisco GRE VPN(通用路由封装VPN)凭借其卓越的功能和强大的灵活性,已经成为企业网络建设中的关键组成部分,本文将深入剖析Cisco GRE VPN技术,旨在帮助读者全面掌握其工作原理、配置技巧以及在实际应用中的显著优势。

Cisco GRE VPN技术概览

1. 什么是GRE

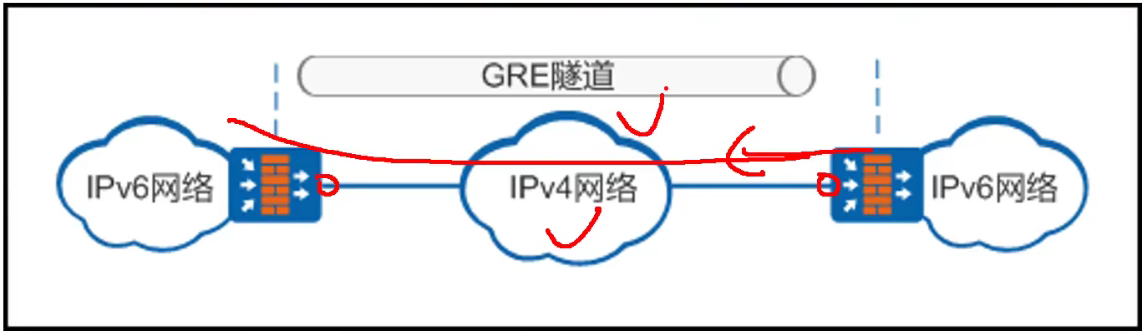

GRE(通用路由封装)是一种网络协议,它允许在两个网络节点之间创建一条虚拟隧道,将一个网络的数据包封装成另一个网络的数据包,从而实现不同网络间的通信。

2. 什么是VPN

VPN(虚拟专用网络)是一种通过公共网络(如互联网)构建安全、可靠的专用网络的技术,通过VPN,用户可以在公共网络上安全地访问企业内部网络,实现远程办公和数据传输等功能。

3. Cisco GRE VPN

Cisco GRE VPN是一种基于GRE协议的VPN技术,它通过GRE协议在两个网络节点之间建立隧道,并结合IPsec的加密和认证机制,确保数据传输的安全性和完整性。

Cisco GRE VPN的工作机制

1. 建立隧道

当两个网络节点需要建立GRE VPN连接时,它们会通过协商确定隧道参数,包括隧道ID、加密算法、认证方式等,一旦协商成功,两个节点之间便建立起一条虚拟隧道。

2. 封装数据包

隧道建立后,发送方会将原始数据包封装成GRE数据包,包含原始数据包的头部和GRE头部,GRE头部包含了源IP地址、目的IP地址、隧道ID等信息。

3. 加密和认证

封装好的GRE数据包将经过IPsec协议的加密和认证处理,以确保数据在传输过程中的安全性。

4. 传输数据包

加密认证后的GRE数据包将通过公共网络传输至接收方,接收方接收到数据包后,会进行解封装、解密和认证,恢复原始数据包。

Cisco GRE VPN的配置方法

1. 配置GRE隧道

在Cisco路由器上,通过以下命令配置GRE隧道:

router ospf <process-id>

network <network-id> area <area-id>

interface <interface>

ip address <ip-address> <subnet-mask>

ip ospf cost <cost>

crypto isakmp policy <policy-id>

crypto ipsec transform-set <transform-set-id> esp-3des esp-sha-hmac

crypto map <map-id> 1 ipsec-isakmp

interface <interface>

tunnel source <source-ip>

tunnel destination <destination-ip>

2. 配置IPsec加密和认证

使用以下命令配置IPsec加密和认证:

crypto isakmp policy <policy-id>

match address <address-mask>

group 2

encryption 3des

hash sha

crypto ipsec transform-set <transform-set-id> esp-3des esp-sha-hmac

crypto map <map-id> 1 ipsec-isakmp

crypto map <map-id> 2 ipsec-transform-set <transform-set-id>

3. 配置接口

使用以下命令配置接口:

interface <interface>

ip address <ip-address> <subnet-mask>

no shutdown

Cisco GRE VPN的优势

1. 安全性:GRE VPN结合了GRE和IPsec协议,提供了数据传输的加密和认证,有效防止数据泄露和未授权访问。

2. 灵活性:GRE VPN支持多种加密算法和认证方式,可根据实际需求灵活配置。

3. 可扩展性:GRE VPN易于扩展至多个网络节点,支持跨地域、跨网络的通信。

4. 稳定性:通过隧道技术,GRE VPN有效减少了网络拥塞和丢包率,提升了数据传输的稳定性。

Cisco GRE VPN技术是一种安全、可靠的网络连接方案,在企业和个人用户中得到了广泛应用,通过深入了解其原理、配置方法和优势,我们可以更有效地利用这一技术,构建高效、安全的网络环境。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnceshi/55055.html发布于:2024-11-12

还没有评论,来说两句吧...