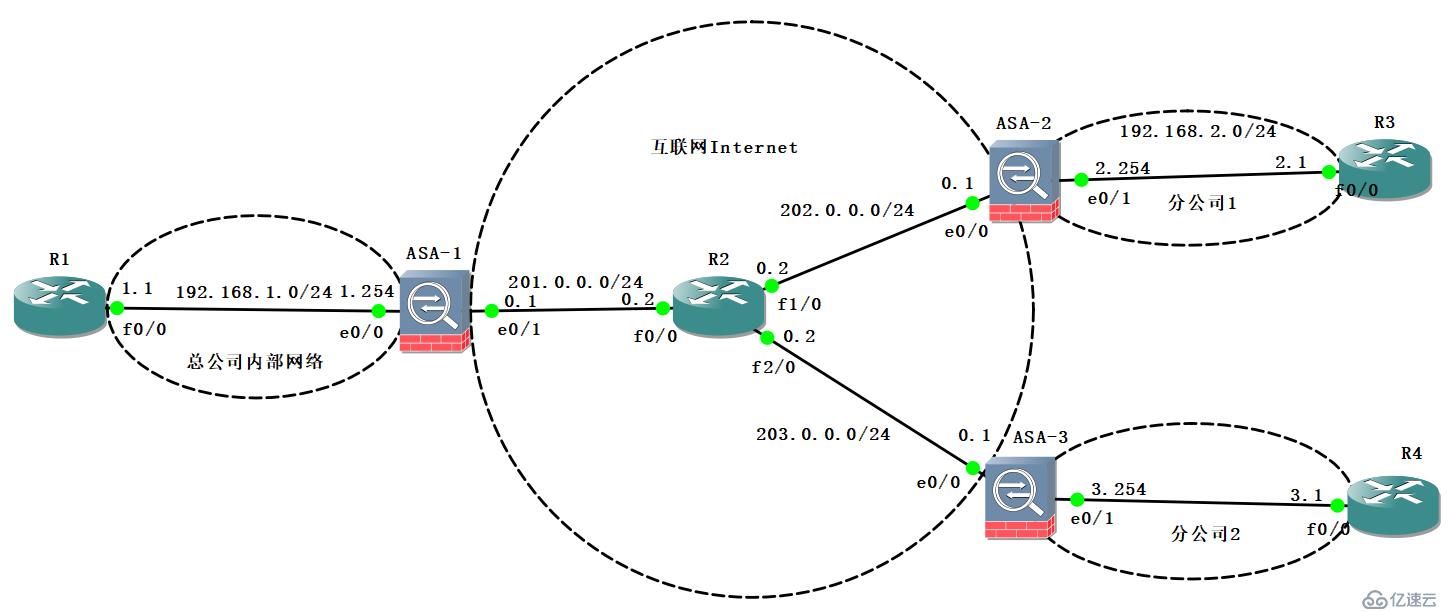

本文深入解析了Cisco ASA 5510 VPN配置,详细介绍了如何实现高效安全的远程访问。通过配置VPN策略、设置访问控制列表、加密隧道等方法,确保远程访问的安全性。针对不同场景提供配置示例,帮助读者快速掌握VPN配置技巧。

二、Cisco ASA 5510 VPN配置概述

1. VPN类型

Cisco ASA 5510支持多种VPN类型,包括:

IPsec VPN:适用于远程用户与分支机构之间的安全连接。

SSL VPN:适用于远程用户通过Web浏览器访问企业内部资源。

L2TP/IPsec VPN:结合了L2TP和IPsec的优点,适用于远程用户与分支机构之间的安全连接。

2. VPN配置步骤

配置VPN接口:为VPN连接创建一个物理接口,如WAN接口。

配置IPsec策略:定义IPsec加密、认证方式、安全级别等。

配置SSL VPN策略:定义SSL VPN访问控制、认证方式等。

配置L2TP/IPsec VPN策略:定义L2TP/IPsec VPN访问控制、认证方式等。

配置VPN客户端:为VPN用户提供客户端配置文件,以便连接到VPN设备。

三、Cisco ASA 5510 VPN配置详解

1. 配置VPN接口

以WAN接口为例,配置VPN接口的步骤如下:

1、进入ASA设备配置模式:enable

2、进入接口配置模式:configure terminal

3、配置接口类型和IP地址:interface GigabitEthernet0/0/0

ip address 192.168.1.1 255.255.255.0

4、进入接口子配置模式:interface GigabitEthernet0/0/0.1

5、配置子接口IP地址:ip address 192.168.2.1 255.255.255.0

6、配置子接口封装类型:encapsulation dot1Q 100

7、退出接口子配置模式:exit

8、退出接口配置模式:exit

2. 配置IPsec策略

以IPsec VPN为例,配置IPsec策略的步骤如下:

1、进入ASA设备配置模式:enable

2、进入接口配置模式:configure terminal

3、配置IPsec策略:ipsec policy

set security-association lifetime seconds 3600

set encryption aes 256

set authentication sha-256

set tunnel-group tunnel-group-name mode tunnel

set tunnel-group tunnel-group-name ipsec-encryption aes 256

set tunnel-group tunnel-group-name ipsec-authentication sha-256

set tunnel-group tunnel-group-name pfs group2

set tunnel-group tunnel-group-name remote-address 192.168.2.0 255.255.255.0

set tunnel-group tunnel-group-name local-address 192.168.1.0 255.255.255.0

set tunnel-group tunnel-group-name interface GigabitEthernet0/0/0.1

4、退出IPsec策略配置模式:exit

3. 配置SSL VPN策略

以SSL VPN为例,配置SSL VPN策略的步骤如下:

1、进入ASA设备配置模式:enable

2、进入接口配置模式:configure terminal

3、配置SSL VPN策略:sslvpn policy

set name my-sslvpn

set access-group common

set authentication-radius

set tunnel-group tunnel-group-name

set ssl-group default

set tunnel-group tunnel-group-name interface GigabitEthernet0/0/0.1

4、退出SSL VPN策略配置模式:exit

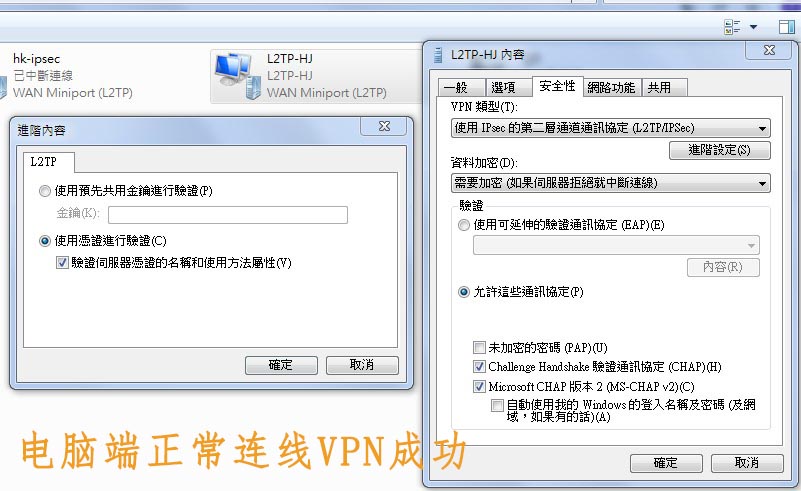

4. 配置L2TP/IPsec VPN策略

以L2TP/IPsec VPN为例,配置L2TP/IPsec VPN策略的步骤如下:

1、进入ASA设备配置模式:enable

2、进入接口配置模式:configure terminal

3、配置L2TP/IPsec VPN策略:ipsec policy

set security-association lifetime seconds 3600

set encryption 3des

set authentication md5

set tunnel-group tunnel-group-name mode tunnel

set tunnel-group tunnel-group-name ipsec-encryption 3des

set tunnel-group tunnel-group-name ipsec-authentication md5

set tunnel-group tunnel-group-name pfs group2

set tunnel-group tunnel-group-name remote-address 192.168.2.0 255.255.255.0

set tunnel-group tunnel-group-name local-address 192.168.1.0 255.255.255.0

set tunnel-group tunnel-group-name interface GigabitEthernet0/0/0.1

4、退出IPsec策略配置模式:exit

5. 配置VPN客户端

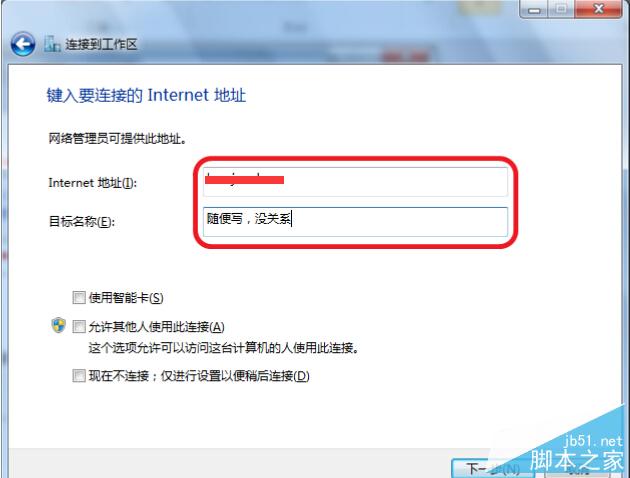

1、下载VPN客户端软件:根据操作系统选择合适的VPN客户端软件。

2、安装VPN客户端软件:按照提示完成安装。

3、配置VPN客户端:打开VPN客户端软件,输入VPN服务器地址、用户名、密码等信息。

通过以上步骤,您已成功配置了Cisco ASA 5510 VPN,在实际应用中,根据企业需求,您可以对VPN配置进行优化,如调整安全策略、优化性能等,定期检查VPN设备状态,确保VPN系统安全稳定运行。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnceshi/68258.html发布于:2024-11-14

还没有评论,来说两句吧...