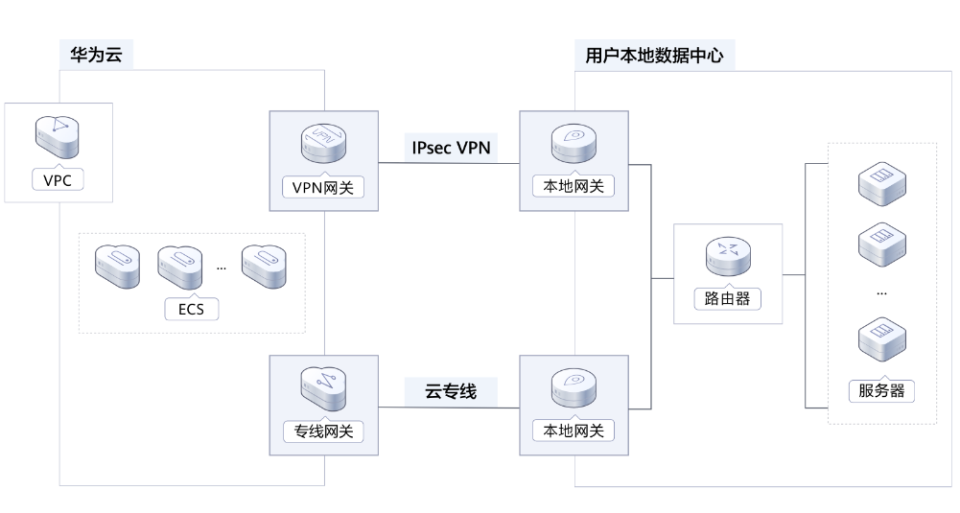

本文深入解析了IPsec VPN拓扑图,阐述了其在构建安全远程连接中的关键作用。通过分析不同组件和配置,详细介绍了如何确保数据传输的安全性,并提供了优化策略以提高连接效率和稳定性。

IPsec VPN是一种基于IPsec(Internet Protocol Security)协议构建的虚拟专用网络技术,它能在公共网络上搭建一条安全的通信通道,提供数据加密、完整性验证和身份认证等功能,IPsec VPN在诸如企业、政府、金融机构等多个领域得到广泛应用,旨在确保远程办公与分支机构间数据传输的安全性。

IPsec VPN拓扑图解析

1. 端点类型

在IPsec VPN拓扑图中,端点类型主要包括以下几类:

内部网关(Intranet Gateway):位于企业内部网络,负责将内部网络数据传输至IPsec VPN网关。

外部网关(Extranet Gateway):位于企业外部网络,负责将外部网络数据传输至IPsec VPN网关。

终端设备(Terminal Device):包括企业内部或外部的个人电脑、手机等设备,通过IPsec VPN连接至企业内部网络。

2. 连接方式

IPsec VPN拓扑图中的连接方式主要有以下几种:

点对点连接(PPTP):通过建立一个点对点隧道,实现两个终端设备之间的安全通信。

网关到网关连接:通过建立一个隧道,实现两个IPsec VPN网关之间的安全通信。

客户端到网关连接:通过建立一个隧道,实现终端设备到IPsec VPN网关的安全通信。

3. 安全特性

IPsec VPN拓扑图中的安全特性主要包括以下几种:

数据加密:采用AES、3DES等加密算法对传输数据进行加密,防止数据被窃取。

完整性验证:使用HMAC(Hash-based Message Authentication Code)算法对传输数据进行完整性验证,确保数据在传输过程中未被篡改。

身份认证:通过预共享密钥、数字证书等身份认证方式,确保连接双方的合法身份。

IPsec VPN拓扑图配置方法

1. 确定拓扑结构

根据企业实际需求,确定IPsec VPN拓扑结构,包括端点类型、连接方式等。

2. 选择IPsec VPN协议

根据企业需求,选择合适的IPsec VPN协议,如PPTP、L2TP/IPsec、IKEv2等。

3. 配置安全参数

配置IPsec VPN的安全参数,包括加密算法、完整性验证算法、身份认证方式等。

4. 配置网络地址转换(NAT)

若企业内部网络采用NAT,需在IPsec VPN网关上配置NAT穿透,确保内部网络设备能正常访问外部网络。

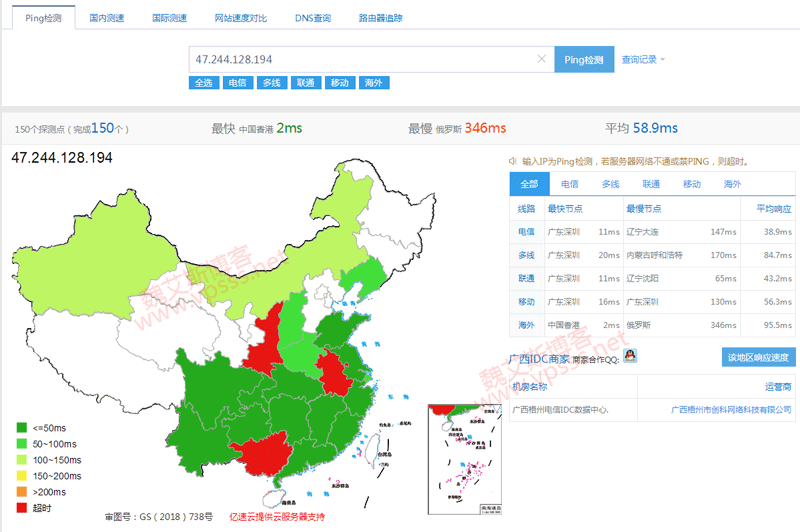

5. 测试连接

配置完成后,进行测试连接,确保IPsec VPN连接正常,数据传输安全可靠。

IPsec VPN拓扑图是企业网络安全的重要组成部分,通过深入解析IPsec VPN拓扑图,我们了解到其端点类型、连接方式、安全特性等方面的知识,在实际应用中,企业应根据自身需求,选择合适的IPsec VPN技术,确保数据传输安全可靠。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnceshi/76464.html发布于:2024-11-15

还没有评论,来说两句吧...