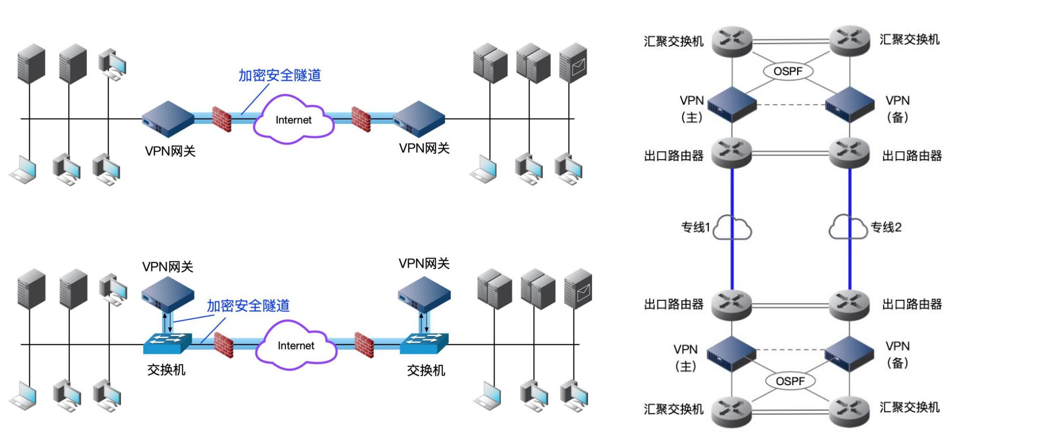

在Linux环境下,通过搭建CA认证VPN,可实现安全远程访问。配置CA服务器,生成证书和密钥;配置VPN服务器,设置用户认证;配置客户端,导入证书,实现加密通信。此方法保障数据安全,适用于企业或个人远程办公需求。

CA认证VPN概述

CA认证VPN是一种基于数字证书的VPN技术,它通过证书颁发机构(CA)颁发的数字证书来验证用户身份,确保通信过程的安全性,与普通VPN相比,CA认证VPN具有以下显著优势:

1、高安全性:数字证书的验证过程能够确保通信双方的身份真实可靠,有效抵御中间人攻击。

2、可扩展性:CA认证VPN支持大规模部署,适用于企业、学校等各类组织机构。

3、易于管理:数字证书的发放、管理和撤销均可通过CA系统进行集中管理。

搭建CA认证VPN环境

搭建CA认证VPN需要以下软件和工具:

1、OpenVPN:一款开源的VPN软件,支持Linux、Windows、macOS等多个平台。

2、Easy-RSA:一款用于生成和管理工作站证书的脚本工具。

3、CA证书颁发机构:负责颁发和管理数字证书的机构。

以下是搭建CA认证VPN的基本步骤:

1、安装OpenVPN和Easy-RSA

```bash

sudo apt-get update

sudo apt-get install openvpn easy-rsa

```

2、配置CA证书颁发机构

- 进入Easy-RSA目录,生成CA证书:

```bash

cd /etc/openvpn/easy-rsa

./clean-all

./build-ca

```

- 根据提示输入CA证书的详细信息,如国家、省、市、组织等。

3、生成服务器证书和私钥

```bash

./build-key-server server

```

根据提示输入服务器证书的详细信息,并确认是否生成私钥。

4、生成Diffie-Hellman密钥

```bash

./build-dh

```

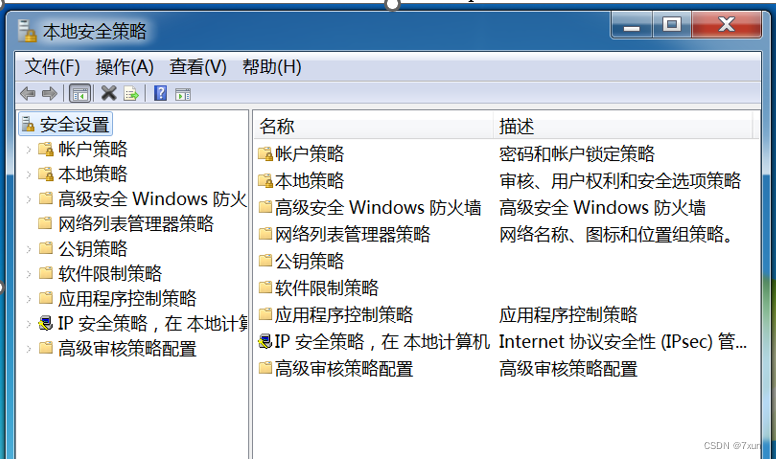

5、配置服务器

- 编辑/etc/openvpn/server.conf文件,添加以下内容:

```bash

server 192.168.1.0 255.255.255.0

dev tun

proto udp

ifconfig-pool-persist ipp.txt

ca ca.crt

cert server.crt

key server.key

dh dh2048.pem

keepalive 10 120

comp-lzo

user nobody

group nogroup

max-clients 100

status openvpn-status.log

log-append /var/log/openvpn.log

```

6、配置客户端

- 生成客户端证书和私钥:

```bash

cd /etc/openvpn/easy-rsa

./build-key client1

```

- 根据提示输入客户端证书的详细信息。

7、配置客户端连接

- 编辑客户端的OpenVPN配置文件,如/etc/openvpn/client1.ovpn,添加以下内容:

```bash

client

remote server_ip server_port

ca ca.crt

cert client1.crt

key client1.key

tls-auth ta.key 1

comp-lzo

reneg-sec 3600

```

- 将生成的证书和私钥文件复制到客户端的相应目录。

启动和测试VPN

1、启动服务器

```bash

sudo openvpn --config /etc/openvpn/server.conf

```

2、启动客户端

```bash

openvpn --config /etc/openvpn/client1.ovpn

```

3、测试连接

- 在客户端连接VPN后,使用ping命令测试与服务器之间的连通性:

```bash

ping server_ip

```

- 如果能够成功ping通服务器,说明VPN连接已建立。

本文介绍了在Linux环境下搭建CA认证VPN的方法,通过配置CA证书颁发机构、生成数字证书、配置服务器和客户端,实现了安全可靠的远程访问,在实际应用中,您可以根据需要调整配置,以满足不同场景下的需求。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnceshi/78150.html发布于:2024-11-15

还没有评论,来说两句吧...