本指南提供Asa VPN配置步骤,助您轻松搭建企业级安全远程访问。详细讲解从基础设置到高级功能,确保企业数据安全传输,提升远程办公效率。

ASA VPN配置概览

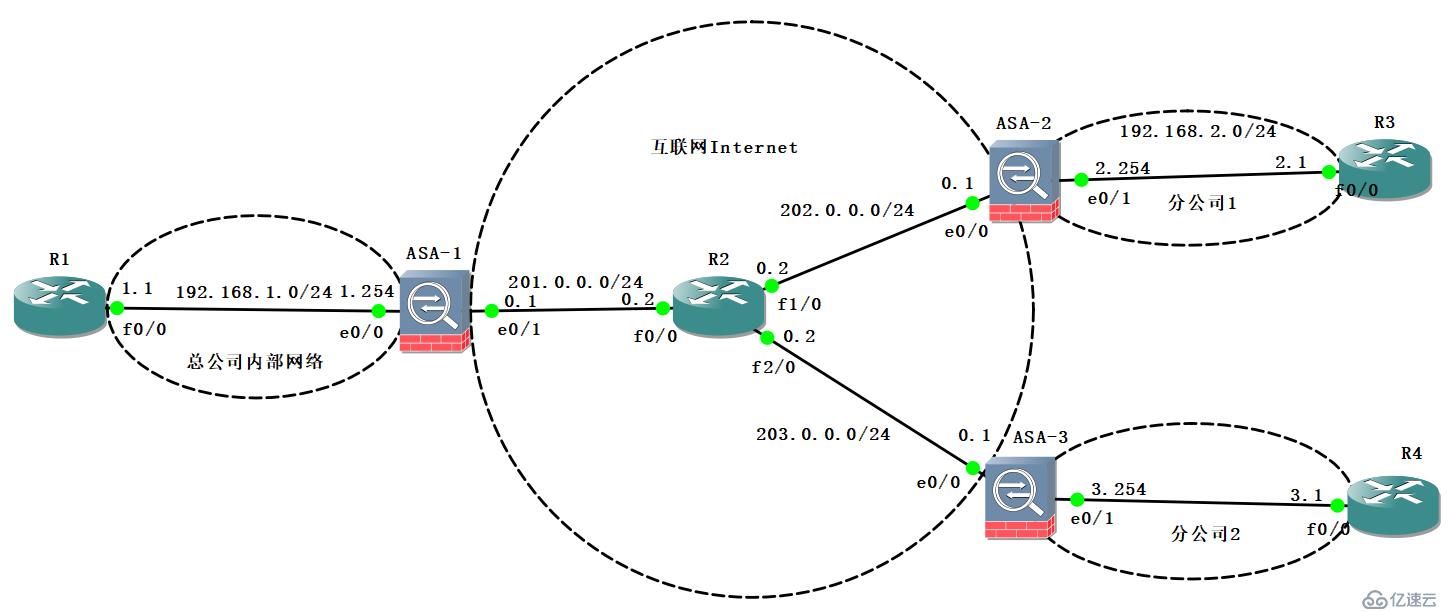

ASA(Adaptive Security Appliance)是思科推出的一款功能强大的网络安全设备,集成了防火墙、VPN等多种安全功能,本文以ASA 5500系列设备为例,详细介绍其VPN配置过程。

配置步骤

1. 准备工作

(1)确保ASA设备已接入网络,并完成了基本的网络参数配置。

(2)在客户端设备上安装VPN客户端软件,如Cisco AnyConnect等。

2. 配置ASA设备

(1)创建VPN用户

在ASA设备上,通过命令行界面(CLI)创建VPN用户,并设置密码。

ASA> configure terminal ASA(config)# username VPN_USER secret VPN_PASSWORD

(2)创建VPN隧道

在ASA设备上,创建VPN隧道,配置隧道类型、本地和远程端点、加密方式等参数。

ASA(config)# crypto isakmp policy VPN_POLICY ASA(config-isakmp)# encryption AES ASA(config-isakmp)# authentication pre-share ASA(config-isakmp)# exit ASA(config)# crypto ipsec site-to-site transform-set VPN_SET esp-aes esp-sha-hmac ASA(config)# crypto ipsec transform-set VPN_SET esp-aes esp-sha-hmac ASA(config)# crypto ipsec site-to-site tunnel-group VPN_TUNNEL mode gongyi ASA(config)# crypto ipsec site-to-site tunnel-group VPN_TUNNEL peer VPN_PEER_IP address VPN_PEER_IP ASA(config)# crypto ipsec site-to-site tunnel-group VPN_TUNNEL local-group VPN_LOCAL_GROUP ASA(config)# crypto ipsec site-to-site tunnel-group VPN_TUNNEL remote-group VPN_REMOTE_GROUP

(3)创建NAT规则

在ASA设备上,创建NAT规则,允许VPN隧道流量通过。

ASA(config)# access-list VPN_ACL permit ip any any ASA(config)# ip nat inside source list VPN_ACL interface outside overload

(4)创建接口

在ASA设备上,创建VPN接口,并配置IP地址。

ASA(config)# interface vlan VLAN_ID ASA(config-if)# ip address VPN_IP_ADDRESS VPN_SUBNET_MASK ASA(config-if)# no shutdown ASA(config-if)# exit

3. 配置客户端设备

(1)配置VPN客户端

在客户端设备上,打开VPN客户端软件,输入VPN服务器地址、用户名、密码等信息。

(2)连接VPN

点击“连接”按钮,VPN客户端会尝试连接到ASA设备上的VPN隧道,连接成功后,客户端设备将获得与内部网络相同的IP地址,实现远程访问。

通过以上步骤,您已成功配置了ASA VPN,实现了企业级安全远程访问,在实际应用中,您可以根据业务需求调整VPN配置参数,以实现更高效、安全的远程办公体验,希望本文对您有所帮助!

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnpingce/22813.html发布于:2024-11-07

还没有评论,来说两句吧...