本文深入解析了ASA 9.1 VPN配置与优化策略。主要内容包括:配置基本VPN连接、设置高级功能如IPSec策略、NAT穿越、会话保持等,以及针对性能和安全性进行优化。通过详细步骤和案例分析,帮助读者掌握高效稳定的VPN配置技巧。

ASA 9.1 VPN简介

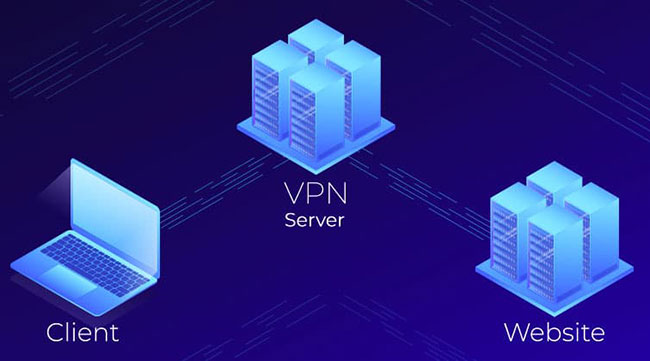

Cisco ASA 9.1 VPN功能涵盖IPsec VPN、SSL VPN和远程访问VPN等多种类型,IPsec VPN通过加密和认证技术确保数据传输的安全性;SSL VPN利用HTTPS协议进行用户身份验证和数据加密;远程访问VPN则允许用户从外部网络安全地访问企业内部网络。

ASA 9.1 VPN配置

1、创建VPN策略

在ASA设备上创建VPN策略,定义加密算法、认证方式等参数,以下是一个示例配置:

crypto ipsec profile VPNProfile encryption aes 256 hash sha256 mode tunnel crypto ipsec security-association lifetime replay-protect crypto ipsec transform-set VPNTransform esp-aes 256 esp-sha256 crypto map VPNMap 10 ipsec-isakmp set peer <VPN对端设备IP地址> set transform-set VPNTransform set authby pre-share set pfs group 2 set encryption aes 256 set hash sha256 set exit-redirect crypto map VPNMap 20 ssl set peer <VPN对端设备IP地址> set transform-set SSLTransform set authentication-method pre-share set pfs group 2 set encryption aes 256 set hash sha256 set exit-redirect

2、创建VPN隧道

创建VPN隧道是配置VPN的关键步骤,以下是一个示例:

crypto ipsec site-to-site connect <VPN对端设备IP地址> crypto ipsec profile VPNProfile crypto map VPNMap

3、创建VPN接口

为VPN隧道创建一个接口,以使VPN隧道生效,以下是一个示例:

interface Vlan<VPN接口编号> crypto ipsec interface VPNInterface crypto ipsec profile VPNProfile crypto map VPNMap

4、配置NAT

配置NAT,使内部网络中的设备能够访问外部网络,以下是一个示例:

ip nat inside source static <内部网络IP地址> <外部网络IP地址> ip nat inside source list <NAT策略列表编号> interface <外部接口名称> ip nat inside source dynamic <内部网络IP地址池> interface <外部接口名称>

ASA 9.1 VPN优化策略

1、调整加密算法

根据实际需求调整加密算法,以提高VPN性能,使用AES-256位加密算法可以提高安全性,但可能会降低传输速度,在实际应用中,应根据网络环境和性能需求选择合适的加密算法。

2、调整哈希算法

哈希算法用于验证数据完整性,在实际应用中,可根据需求选择SHA-256、SHA-384或SHA-512等哈希算法。

3、优化NAT配置

合理配置NAT可以降低网络延迟,提高VPN性能,以下是一些优化策略:

- 为NAT配置指定端口映射,避免端口冲突;

- 使用静态NAT,确保内部网络中的设备始终映射到相同的IP地址;

- 配置NAT池,为大量内部设备提供IP地址。

4、调整PFS参数

PFS(完美前向安全性)用于确保即使私钥泄露,攻击者也无法解密已加密的数据,在实际应用中,可根据需求调整PFS参数,例如选择合适的密钥交换算法和密钥长度。

通过深入了解这些策略,读者可以更好地配置和优化VPN,确保数据传输的安全性,在实际应用中,还需根据网络环境和性能需求,不断调整和优化VPN配置。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnpingce/41949.html发布于:2024-11-10

还没有评论,来说两句吧...