VPN与Shadows是网络安全的两大利器。VPN通过加密技术保护数据传输安全,而Shadows则通过隐藏IP地址防止追踪。两者结合,有效抵御网络攻击,保障用户隐私与数据安全。掌握VPN与Shadows的使用,助您畅享网络安全之旅。

VPN:构筑虚拟安全桥梁

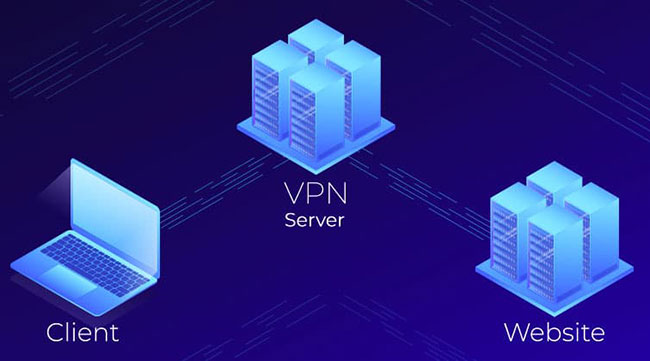

VPN,全称为虚拟私人网络,利用加密技术为用户打造一条安全的网络通路,它将用户的网络请求通过加密隧道发送至远程服务器,服务器再将请求转发至目标网站,这一过程有效地隐藏了用户的真实IP地址和地理位置,实现了匿名浏览和隐私保护的目的。

工作原理

VPN的工作流程如下:

1、用户通过VPN客户端连接到远程服务器;

2、客户端与服务器之间建立加密隧道;

3、用户通过加密隧道发送网络请求;

4、服务器接收请求并将其转发至目标网站;

5、目标网站响应请求,通过加密隧道将数据返回给用户。

优势

隐私保护:隐藏用户真实IP和地理位置,防止个人信息泄露;

突破限制:绕过网络封锁,访问国外资源;

安全传输:加密数据,防范数据被窃取;

远程办公:实现远程访问公司内部网络,提升工作效率。

Shadows:匿名网络的守护者

Shadows,亦称影子网络,是一种基于P2P(点对点)技术的匿名网络,它通过将用户数据传输至其他用户节点,实现数据加密和匿名传输,从而有效保护用户隐私。

工作原理

Shadows的工作机制包括:

1、用户通过Shadows客户端连接至其他用户节点;

2、用户数据被加密后传输至其他节点;

3、数据在节点间传输,直至抵达目标节点;

4、目标节点处理数据,并将结果返回给用户。

优势

匿名传输:保护用户隐私,防止数据泄露;

去中心化:增强网络安全性,避免单点故障;

高速传输:利用P2P技术,实现数据快速传输;

全球访问:绕过网络封锁,访问全球网站。

VPN与Shadows的协同作用

在实际应用中,VPN和Shadows可以相互配合,发挥更强大的作用。

双重保障

用户可以先通过VPN连接到远程服务器,再通过Shadows进行匿名传输,这样,用户数据在传输过程中将经历两次加密,极大地提升了安全性。

突破限制

VPN帮助用户突破地域限制,访问国外网站,而Shadows则进一步保护用户隐私,防止数据泄露。

VPN和Shadows作为网络安全的双重守护者,为用户提供了坚实的隐私保护和安全传输功能,在互联网时代,我们应充分利用这些技术,保护自身网络安全,维护个人隐私,我们也应关注网络安全法律法规的制定与实施,共同营造一个安全、健康的网络环境。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnpingce/52916.html发布于:2024-11-12

还没有评论,来说两句吧...