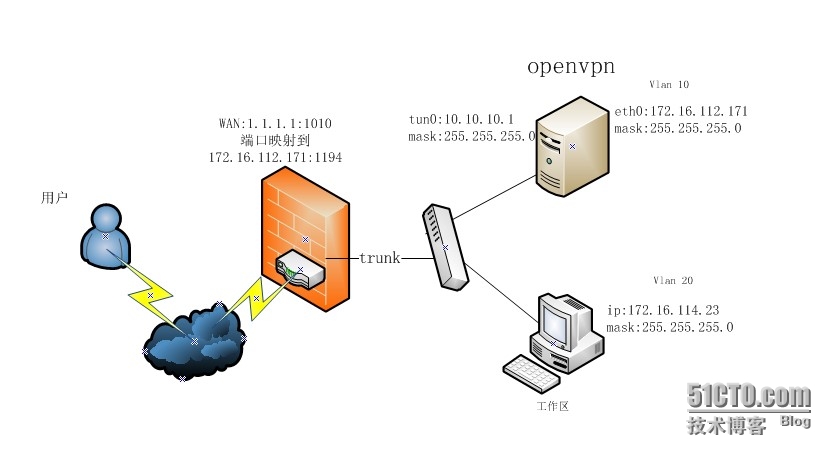

CentOS服务器配置VPN连接,旨在提升内网安全访问。通过设置VPN,用户可安全访问内部网络资源,确保数据传输加密,有效防止外部入侵,增强网络安全防护。操作涉及安装VPN软件、配置网络参数和用户认证等步骤。

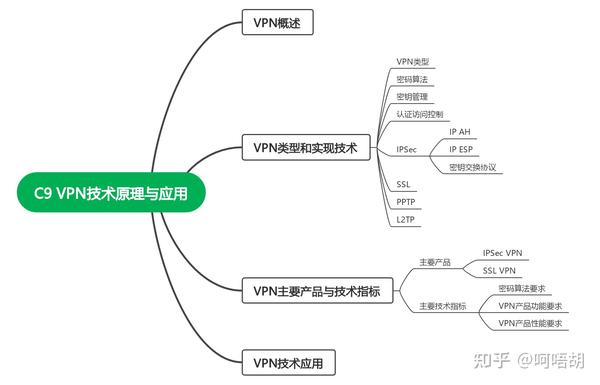

VPN概述

VPN(Virtual Private Network),即虚拟专用网络,它通过公共网络构建起一种安全的通信渠道,VPN能够将分布在不同地点的网络设备连接起来,构建一个安全、稳定的网络环境,VPN技术广泛应用于企业内部通信、远程办公、数据加密等领域。

CentOS服务器配置VPN

1. 选择VPN协议

目前,常见的VPN协议包括PPTP、L2TP/IPsec和OpenVPN等,PPTP配置简单,但安全性相对较低;L2TP/IPsec安全性较高,但配置较为复杂;OpenVPN则兼具安全性和灵活性,是较为推荐的选择。

2. 安装OpenVPN

在CentOS服务器上,使用以下命令安装OpenVPN:

sudo yum install openvpn easy-rsa

3. 配置OpenVPN

(1)生成CA证书

进入easy-rsa目录,运行以下命令生成CA证书:

cd /etc/openvpn/easy-rsa ./clean-all ./build-ca

(2)生成服务器证书和私钥

运行以下命令生成服务器证书和私钥:

./build-key-server server

根据提示输入CA名称、国家、组织、城市、省份等信息,并设置服务器名称,完成后,会生成server.crt和server.key文件。

(3)生成客户端证书和私钥

为每个客户端生成证书和私钥:

./build-key client1 ./build-key client2 以此类推,为其他客户端生成证书和私钥

提示输入客户端名称、国家、组织、城市、省份等信息。

(4)配置OpenVPN服务

编辑/etc/openvpn/server.conf文件,修改以下配置项:

local 192.168.1.1 port 1194 proto udp dev tun ca /etc/openvpn/easy-rsa/keys/ca.crt cert /etc/openvpn/easy-rsa/keys/server.crt key /etc/openvpn/easy-rsa/keys/server.key dh /etc/openvpn/easy-rsa/keys/dh2048.pem server 192.168.1.0 255.255.255.0 ifconfig-pool-persist ipp.txt push "redirect-gateway def1 bypass-dhcp" keepalive 10 120

(5)启动OpenVPN服务

sudo systemctl start openvpn@server.service sudo systemctl enable openvpn@server.service

客户端配置

1. 下载服务器证书和客户端证书

将服务器证书ca.crt和客户端证书client.crt下载到本地。

2. 生成客户端配置文件

编辑client.ovpn文件,如下:

client dev tun proto udp remote <服务器IP地址> 1194 resolv-retry infinite nobind user nobody group nogroup persist-key persist-tun ca ca.crt cert client.crt key client.key cipher AES-256-CBC verb 3

将<服务器IP地址>替换为实际的服务器IP地址。

3. 启动VPN连接

打开终端,运行以下命令启动VPN连接:

openvpn --config client.ovpn

通过以上步骤,您已在CentOS服务器上成功配置VPN,并实现了内网的安全访问,在使用过程中,请确保定期更新证书,以确保VPN的安全性,建议您为客户端设置密码,提高安全性。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnpingce/53897.html发布于:2024-11-12

还没有评论,来说两句吧...