本文深入解析了IPsec VPN的建立过程,涵盖了从初始化、协商安全参数到数据加密的各个环节。详细阐述了IPsec VPN的工作原理、配置方法以及关键技术,为读者提供了全方位的解读。

IPsec VPN是一种基于IP协议的安全协议,它通过加密、认证以及完整性验证等技术手段,确保数据在传输过程中的安全,IPsec VPN主要应用于以下场景:

1、远程访问:允许员工从任何地点安全地接入企业内部网络资源。

2、数据加密传输:确保企业数据在传输过程中的安全性,防止数据泄露。

3、网络隔离:实现不同安全级别网络的隔离,防范网络攻击。

IPsec VPN建立过程

初始化阶段

1、协商安全策略:客户端与服务器通过安全策略协商,确定加密算法、认证方式、密钥交换方式等安全参数。

2、密钥交换:客户端与服务器通过密钥交换算法(如Diffie-Hellman)协商出共享密钥,用于后续的加密和认证。

配置阶段

1、配置IPsec协议栈:客户端与服务器在各自的操作系统上配置IPsec协议栈,包括安全策略、加密算法、认证方式等。

2、配置网络接口:客户端与服务器配置网络接口,确保IPsec VPN的通信通道。

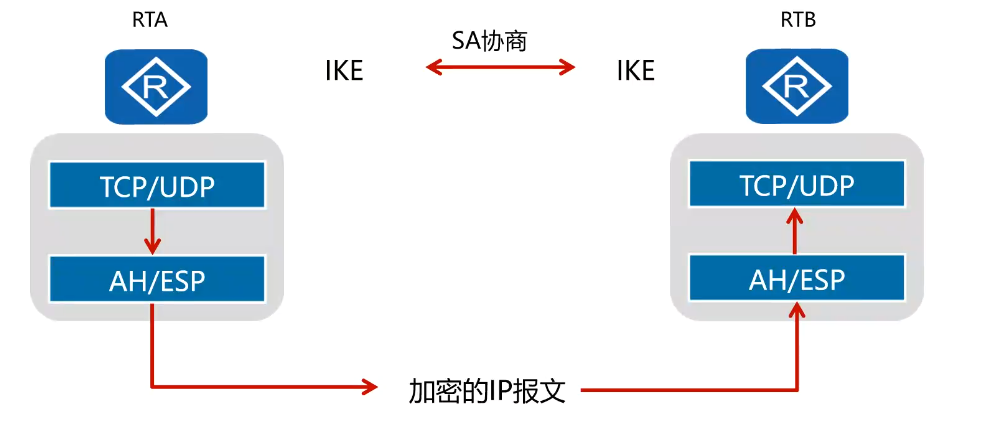

建立连接阶段

1、发送IKE(Internet Key Exchange)消息:客户端发送IKE消息,包含安全策略、密钥交换信息等。

2、IKE协商:服务器接收到IKE消息后,进行IKE协商,确定安全参数和密钥交换方式。

3、建立SA(Security Association):客户端与服务器通过IKE协商,建立SA,用于后续的IPsec通信。

数据传输阶段

1、加密数据:客户端将数据加密后,通过IPsec隧道发送给服务器。

2、解密数据:服务器接收到加密数据后,进行解密,恢复原始数据。

3、数据传输:客户端与服务器通过IPsec隧道进行数据传输。

安全维护阶段

1、密钥更新:定期更新共享密钥,确保安全通信。

2、SA维护:定期更新SA,确保IPsec隧道的稳定性和安全性。

IPsec VPN的优势

1、高安全性:IPsec VPN采用加密、认证和完整性验证等技术,确保数据传输过程中的安全性。

2、高可靠性:IPsec VPN具有较强的抗干扰能力,能够在复杂网络环境中稳定运行。

3、广泛应用:IPsec VPN适用于多种网络环境和场景,具有较好的兼容性。

4、易于部署:IPsec VPN的部署相对简单,可快速构建安全通信通道。

作为一项重要的网络安全技术,IPsec VPN在保障企业内部网络和数据传输安全方面发挥着关键作用,了解IPsec VPN的构建过程,有助于更好地应用这一技术,提升企业网络安全防护水平。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnpingce/67744.html发布于:2024-11-14

还没有评论,来说两句吧...