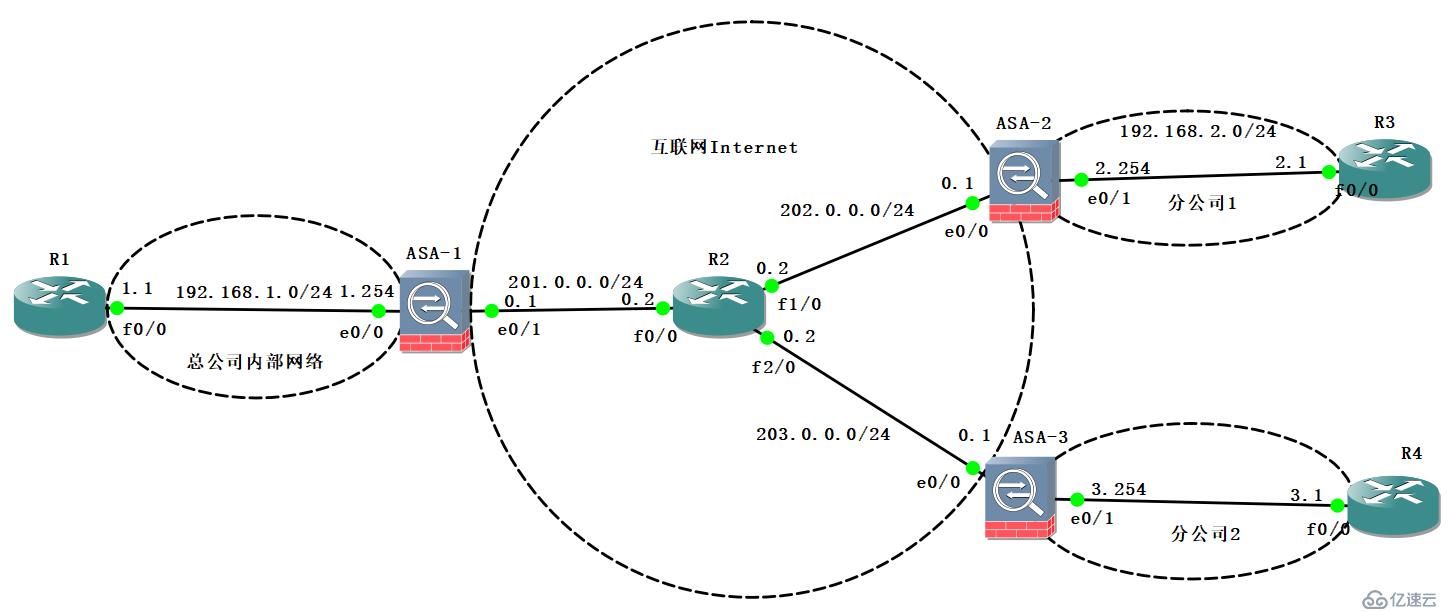

本文深入解析了Cisco ASA 5510 VPN配置步骤及技巧。首先介绍了VPN的基本概念和作用,然后详细讲解了配置步骤,包括创建VPN隧道、设置安全策略、配置用户认证等。还分享了优化VPN性能和保障安全的实用技巧,帮助读者快速掌握Cisco ASA 5510 VPN配置。

二、Cisco ASA 5510 VPN配置步骤详解

1、登录设备

使用管理计算机登录到Cisco ASA 5510设备,您可以选择SSH或Console口登录,推荐使用SSH。

2、配置用户名和密码

进入ASA命令行界面后,执行以下命令设置用户名和密码:

```bash

ASA> enable

ASA# configure terminal

ASA(config)# username admin password cisco123

ASA(config)# username admin privilege 15

```

3、配置接口

以配置VLAN接口为例,进行VPN接口的配置:

```bash

ASA(config)# interface vlan 10

ASA(config-if)# nameif outside

ASA(config-if)# ip address 192.168.1.1 255.255.255.0

ASA(config-if)# no shutdown

ASA(config-if)# exit

```

4、配置内部接口

同样,配置内部接口,以VLAN接口为例:

```bash

ASA(config)# interface vlan 20

ASA(config-if)# nameif inside

ASA(config-if)# ip address 192.168.2.1 255.255.255.0

ASA(config-if)# no shutdown

ASA(config-if)# exit

```

5、配置NAT

为确保VPN客户端能访问外部网络,需配置NAT:

```bash

ASA(config)# nat (inside, outside) source static 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

```

6、配置VPN策略

配置VPN策略,允许VPN客户端访问内部网络:

```bash

ASA(config)# access-list outside_shape permit ip any any

ASA(config)# access-group outside_shape in interface outside

ASA(config)# access-list inside_shape permit ip any any

ASA(config)# access-group inside_shape in interface inside

```

7、配置VPN会话

配置VPN会话,允许VPN客户端连接到内部网络:

```bash

ASA(config)# crypto isakmp policy 1

ASA(config-isakmp)# encryption aes 128

ASA(config-isakmp)# hash sha

ASA(config-isakmp)# authentication pre-share

ASA(config-isakmp)# group 2

ASA(config-isakmp)# exit

ASA(config)# crypto ipsec transform-set mytransform esp-aes 128 esp-sha-hmac

ASA(config)# crypto ipsec security-association lifetime seconds 28800

ASA(config)# crypto ipsec site-to-site connection myvpn

ASA(config-ipsec)# transform-set mytransform

ASA(config-ipsec)# local-address 192.168.2.1

ASA(config-ipsec)# peer 192.168.1.2

ASA(config-ipsec)# exit

```

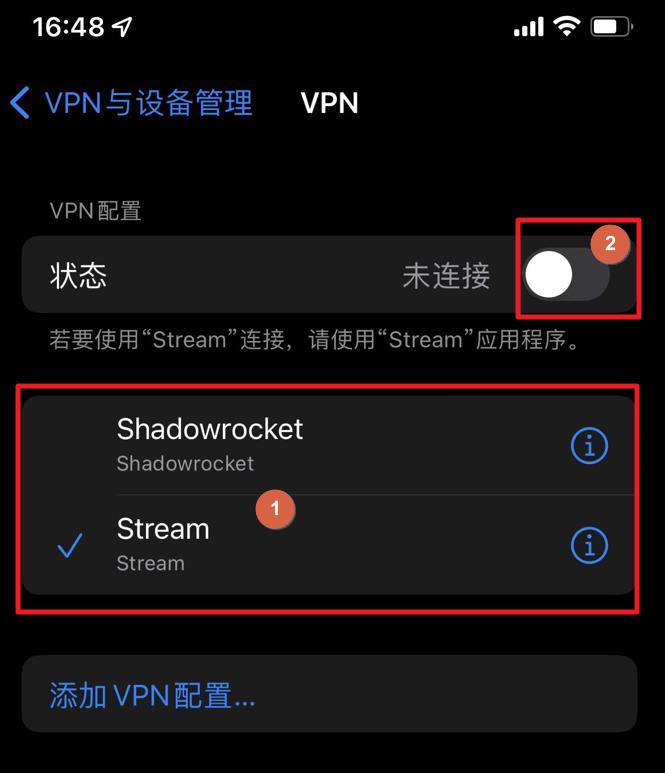

8、配置VPN客户端

在VPN客户端配置VPN连接,以Windows为例:

- 打开“网络和共享中心”,点击“设置新的连接或网络”。

- 选择“连接到工作或学校网络”,点击“下一步”。

- 选择“虚拟专用网络(VPN)”,点击“下一步”。

- 输入VPN服务器地址(192.168.1.2),输入用户名和密码,点击“连接”。

VPN配置技巧

1、使用强加密算法

为了提升VPN的安全性,建议使用强加密算法,如AES 256位加密。

2、定期更换密钥

定期更换VPN密钥,降低密钥泄露的风险。

3、使用证书认证

采用证书认证,可以进一步提高VPN的安全性。

4、防火墙配置

确保防火墙配置正确,允许VPN流量顺利通过。

5、监控和日志

定期检查VPN日志,以便及时发现并处理异常情况。

本文详细介绍了Cisco ASA 5510 VPN的配置步骤及技巧,旨在帮助您快速搭建安全稳定的VPN网络,在实际操作过程中,请根据实际情况调整配置,确保VPN网络的安全性。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpnpingjia/69321.html发布于:2024-11-14

还没有评论,来说两句吧...