本文深入解析了ASA配置IPsec VPN的过程,旨在实现高效远程访问与数据安全。通过详细阐述配置步骤和关键参数,为读者提供了构建稳定、安全的远程访问解决方案的指导。

ASA设备概述

ASA(Adaptive Security Appliance)是思科推出的一款集防火墙、入侵检测、VPN等功能于一体的安全设备,在配置IPsec VPN时,ASA设备充当VPN网关的角色,负责对数据进行加密和解密,确保数据传输的安全性。

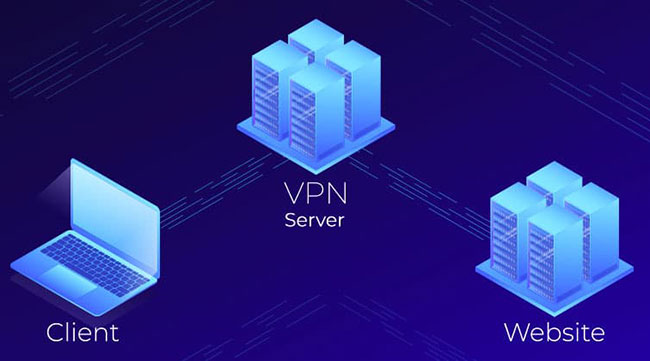

IPsec VPN工作原理

IPsec VPN是一种基于IP层的安全协议,主要用于确保数据传输的安全性,其工作原理主要包括以下三个步骤:

1、对等体协商:两个VPN设备通过协商确定安全策略,包括加密算法、密钥交换方式等。

2、加密与解密:在数据传输过程中,发送方对数据进行加密,接收方对数据进行解密,从而确保数据传输的安全性。

3、验证:IPsec VPN使用数字签名或哈希算法验证数据的完整性和真实性。

在ASA设备上配置IPsec VPN

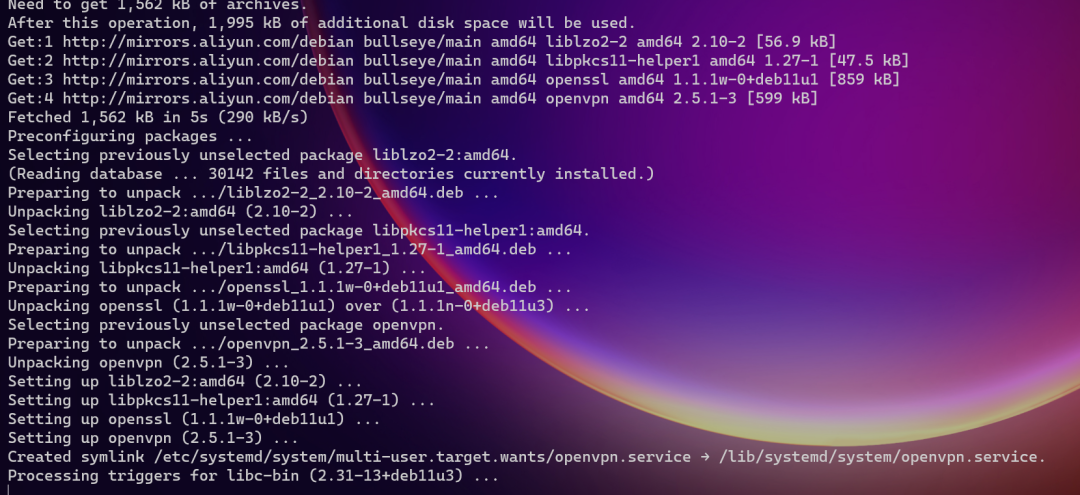

1、创建VPN策略

在ASA设备上,首先需要创建VPN策略,定义允许的VPN连接类型、加密算法、密钥交换方式等,以下是一个简单的VPN策略配置示例:

access-list VPN Allow ip host 192.168.1.1-192.168.1.10 host 10.10.10.10-10.10.10.20 crypto isakmp policy 10 encryption aes 256 hash sha authentication pre-share group 2 lifetime 28800 crypto ipsec profile VPN security-association lifetime 28800 ipsec transform-set VPN esp-aes 256 esp-sha-hmac set transform-set VPN pfs group2 map ipsec transform-set VPN 10:VPN access-list VPN

2、创建VPN隧道

创建VPN隧道,将两个VPN设备连接起来,以下是一个简单的VPN隧道配置示例:

crypto ipsec site-to-site tunnel-group VPN mode aggressive pre-shared-key myprekey authentication mode pre-share encryption aes 256 hash sha group 2 lifetime 28800 auto-add remote 10.10.10.10 local_interface inside local-address 192.168.1.1 peer-address 10.10.10.10 keepalive 10 30

3、配置NAT

在VPN隧道中,若需实现内部网络与外部网络的互通,则需要进行NAT配置,以下是一个简单的NAT配置示例:

access-list VPN-NAT permit ip any any nat (inside) 1 10.10.10.0 255.255.255.0

4、验证VPN连接

配置完成后,可以使用以下命令验证VPN连接:

show crypto isakmp sa show crypto ipsec sa

本文详细介绍了在ASA设备上配置IPsec VPN的方法,包括创建VPN策略、创建VPN隧道、配置NAT以及验证VPN连接,通过配置IPsec VPN,企业可以实现高效的远程访问和数据安全,从而为企业提供可靠的远程接入解决方案。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpntuijian/34146.html发布于:2024-11-08

还没有评论,来说两句吧...