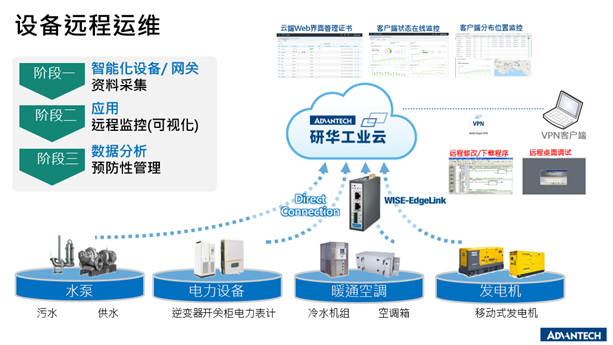

ASA动态VPN配置指南,旨在为企业网络提供安全高效的安全解决方案。指南详细介绍了如何设置和优化Cisco ASA防火墙上的动态VPN,确保数据传输安全,提升网络性能,适用于各类企业环境。

ASA动态VPN概述

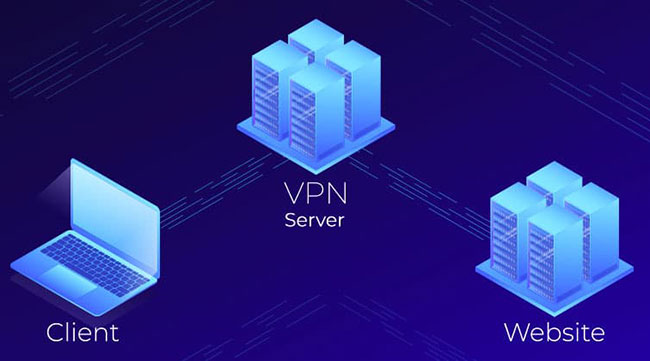

ASA(Adaptive Security Appliance)是思科公司推出的多合一安全设备,集防火墙、VPN、入侵检测等功能于一身,ASA动态VPN是ASA设备提供的一项安全远程访问技术,允许远程用户通过加密隧道,安全地访问企业内部网络资源。

ASA动态VPN配置步骤

1. 准备工作

在配置ASA动态VPN之前,请确保以下准备工作:

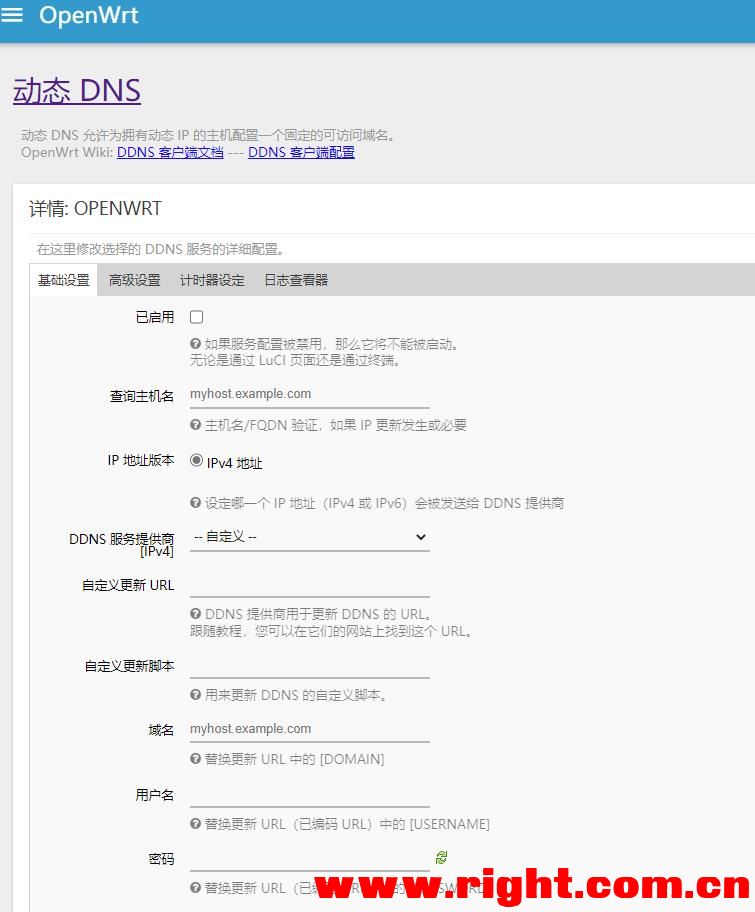

- 获取企业内部网络的公网IP地址或VPN网关的IP地址;

- 确定远程用户的IP地址段;

- 规划VPN隧道的安全参数,如加密算法、密钥等。

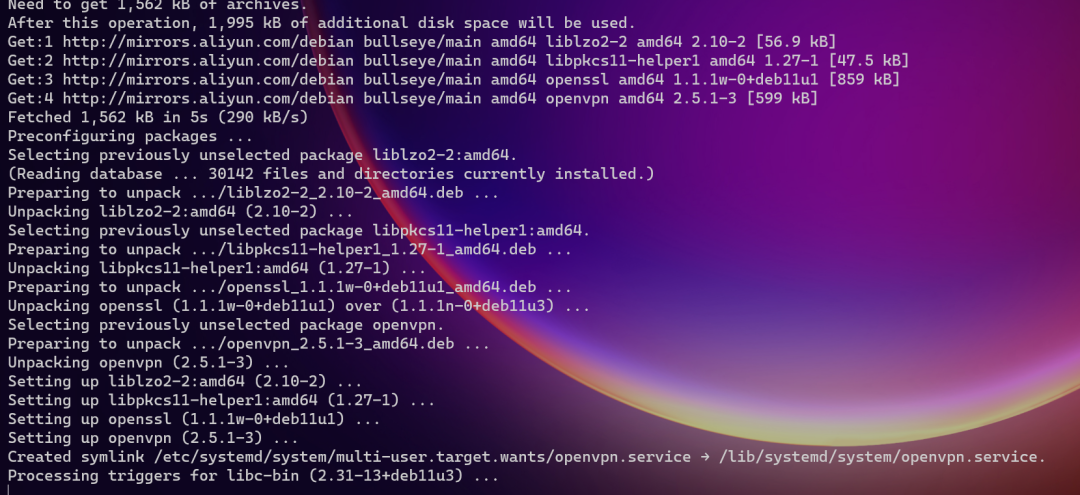

2. 配置ASA设备

- 登录ASA设备,进入命令行界面;

- 配置VPN网关IP地址:

```bash

ASA> ip address [公网IP地址] [子网掩码]

```

- 配置VPN隧道的安全参数:

```bash

ASA> crypto isakmp policy [编号] encryption [加密算法] authentication [认证算法] group [密钥交换组]

ASA> crypto ipsec transform-set [编号] [加密算法] [认证算法]

ASA> crypto isakmp key [对方VPN网关的IP地址] address [对方VPN网关的IP地址] [密钥]

```

- 配置VPN隧道:

```bash

ASA> crypto ipsec site-to-site Tunnel1

ASA> crypto ipsec transform-set [编号] esp-3des esp-sha-hmac

ASA> crypto ipsec security-association lifetime [生存时间]

ASA> tunnel-group [编号] mode ipsec

ASA> tunnel-group [编号] local-address [本端VPN网关的IP地址]

ASA> tunnel-group [编号] remote-address [对方VPN网关的IP地址]

ASA> tunnel-group [编号] src-address [本端VPN网关的IP地址]

ASA> tunnel-group [编号] dst-address [对方VPN网关的IP地址]

```

3. 配置远程用户

- 在远程用户的设备上安装VPN客户端软件;

- 配置VPN客户端软件,输入企业内部网络的公网IP地址或VPN网关的IP地址,以及登录凭证;

- 启动VPN客户端软件,连接到企业内部网络。

ASA动态VPN的优化与维护

- 定期检查VPN隧道的运行状态,确保其正常运行;

- 定期更换VPN隧道的密钥,提高安全性;

- 监控VPN隧道的流量,发现异常情况及时处理;

- 对VPN客户端软件进行升级,确保其兼容性和安全性。

ASA动态VPN是一种高效、安全的远程访问解决方案,有助于企业构建安全可靠的网络环境,通过本文的介绍,相信您已掌握了ASA动态VPN的配置方法,在实际应用中,请根据企业需求不断优化和调整VPN配置,确保网络的安全稳定运行。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpntuijian/38186.html发布于:2024-11-09

还没有评论,来说两句吧...