本文详细介绍了ASA 5510 VPN的配置过程,包括安全连接的搭建与优化。通过详细的步骤和案例分析,帮助读者掌握VPN配置技巧,确保网络安全。

ASA 5510 VPN配置步骤详解

我们将通过一系列详细步骤,逐步引导您完成ASA 5510防火墙的VPN配置。

1. 确定VPN类型

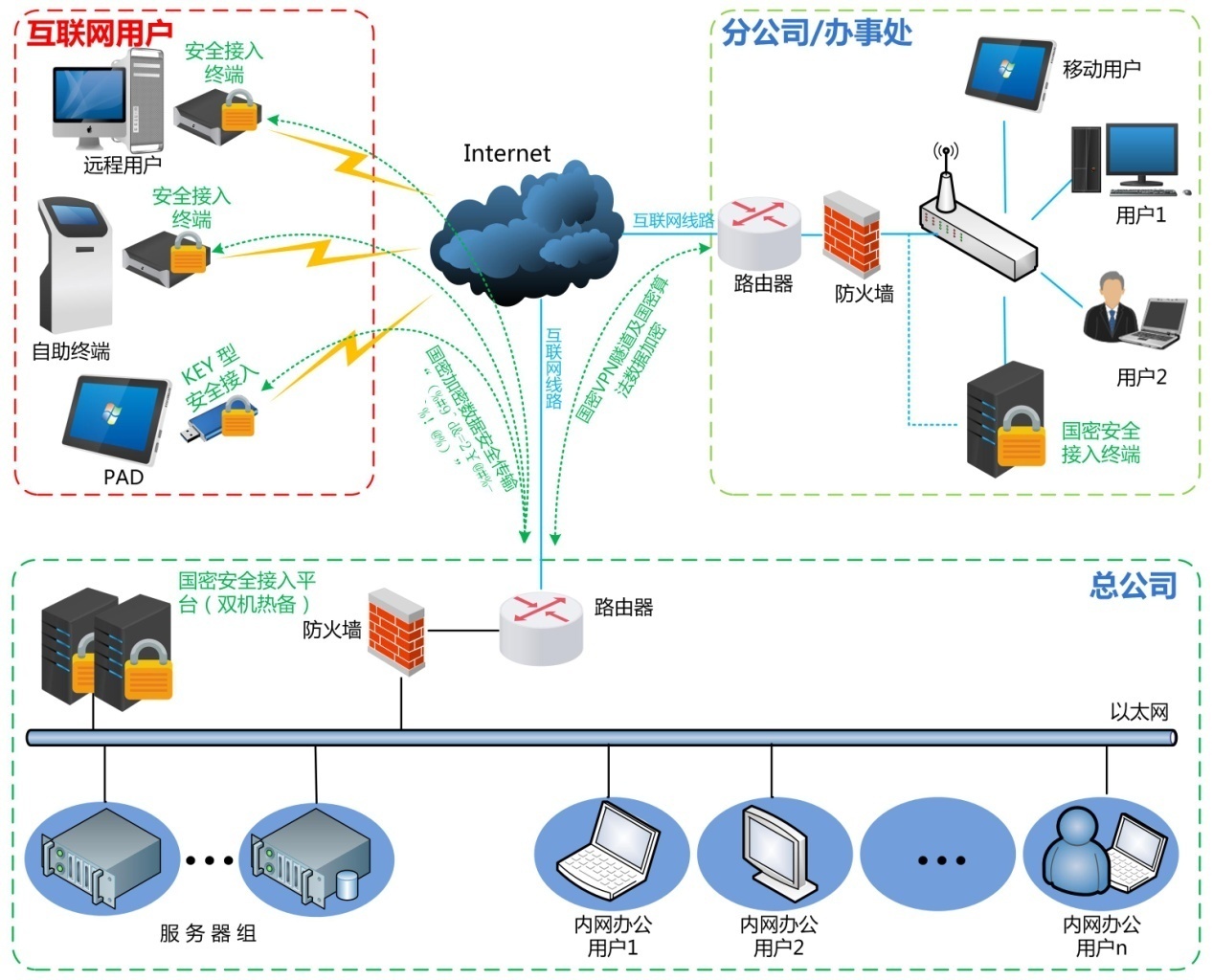

根据实际业务需求,选择合适的VPN类型,常见的VPN类型有IPsec VPN、SSL VPN和L2TP/IPsec VPN,本文将以IPsec VPN为例进行详细讲解。

2. 配置内外部接口

在ASA 5510上,您需要为VPN连接配置内外部接口,内部接口连接至企业内部网络,外部接口则连接至公网。

interface inside ip address 192.168.1.1 255.255.255.0 ! interface outside ip address 10.0.0.1 255.255.255.0 ! router ospf 1 network 192.168.1.0 0.0.0.255 area 0 network 10.0.0.0 0.0.0.255 area 0

3. 配置路由协议

为了实现内部网络与公网的互通,您需要在ASA 5510上配置路由协议。

router ospf 1 network 192.168.1.0 0.0.0.255 area 0 network 10.0.0.0 0.0.0.255 area 0

4. 配置VPN隧道

在ASA 5510上配置VPN隧道,实现内外部网络的连接。

crypto isakmp policy 10 encryption aes 128 authentication pre-share group 2 lifetime 28800 crypto isakmp key mykey address 10.0.0.2 crypto ipsec profile myprofile tunnel-group mygroup mode ipsec encryption algorithm aes authentication algorithm sha dpd timeout 120 sa timeout 3600 crypto map mymap 10 ipsec profile myprofile match address 100 set peer 10.0.0.2 set transform-set mytransformset transform-set mytransformset encryption aes 128 authentication sha

5. 配置NAT

若需将VPN连接的内部网络地址转换为公网地址,您需要配置NAT。

nat (inside, outside) source static 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255

6. 验证VPN连接

配置完成后,您可以使用以下命令验证VPN连接是否成功:

show crypto isakmp sa show crypto ipsec sa

通过以上步骤,您可以成功搭建一个安全可靠的VPN连接,在实际应用中,根据需求对配置进行调整和优化,以实现最佳的性能和安全性。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpntuijian/43070.html发布于:2024-11-10

还没有评论,来说两句吧...