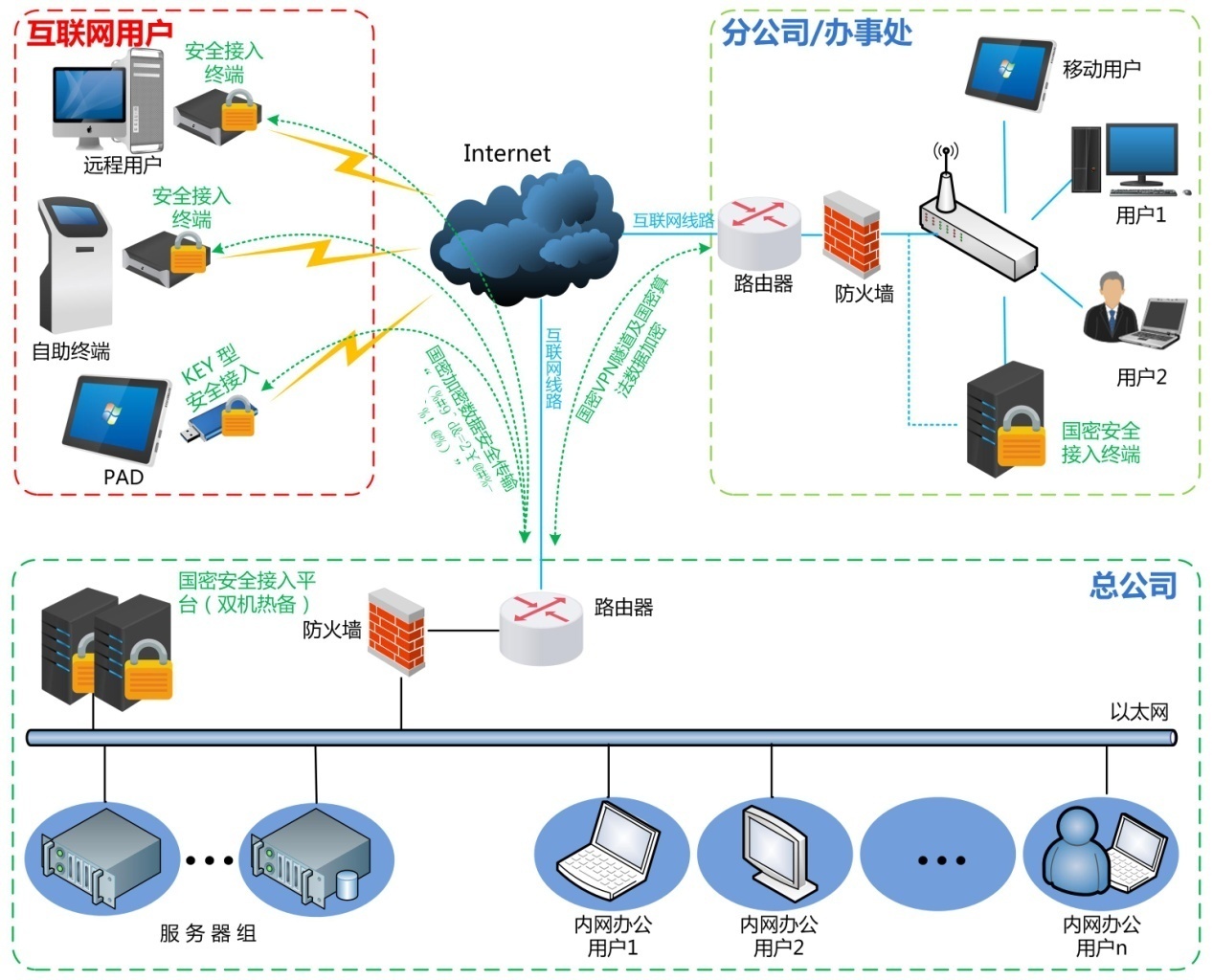

本文深入解析了ASA SSL VPN配置,旨在实现安全远程访问。文章详细介绍了配置步骤、策略设置、用户认证和加密方法等关键环节,为读者提供了实用的指导,确保远程访问的安全性。

ASA SSL VPN概述

Cisco ASA(自适应安全设备)是一款集防火墙、入侵防御、VPN等多项功能于一体的网络安全设备,SSL VPN作为其核心功能之一,能够提供安全、便捷的远程访问服务。

ASA SSL VPN配置步骤

1. 创建SSL VPN策略

(1)登录ASA设备,进入配置模式,执行命令crypto isakmp policy创建ISAKMP策略。

(2)配置ISAKMP策略,包括加密算法、密钥交换算法、认证方式等,建议使用AES加密算法、Diffie-Hellman密钥交换算法、预共享密钥认证。

(3)执行命令crypto ipsec profile创建IPsec策略,并确保其配置与ISAKMP策略保持一致。

(4)使用access-list命令创建访问控制列表,定义允许访问的网络地址。

(5)执行命令crypto ikev2 profile创建IKEv2策略,以支持最新的IKEv2协议。

2. 创建SSL VPN用户

(1)进入ASA设备配置模式,执行命令aaa new-model启用AAA认证。

(2)使用username命令创建用户,并配置用户名及密码。

(3)执行命令local-user配置用户属性,包括角色、访问控制列表等。

3. 创建SSL VPN组

(1)执行命令group创建SSL VPN组。

(2)配置组属性,如组名、SSL VPN策略、用户等。

4. 创建SSL VPN接口

(1)执行命令interface创建SSL VPN接口。

(2)配置接口属性,如IP地址、子网掩码等。

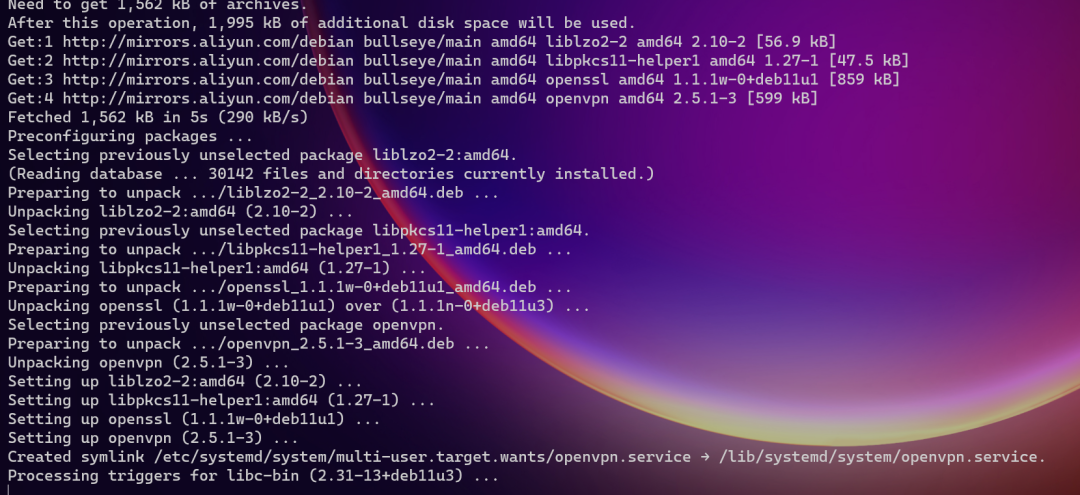

5. 启用SSL VPN服务

(1)执行命令crypto ikev2 profile启用IKEv2协议。

(2)执行命令crypto ipsec profile启用IPsec协议。

(3)执行命令ssl global-certificate启用SSL证书。

(4)执行命令crypto isakmp profile启用ISAKMP协议。

通过以上步骤,您即可成功配置ASA SSL VPN,实现安全、便捷的远程访问,在实际应用中,您可根据企业需求对配置进行调整,以满足不同场景的需求。

确保SSL VPN安全性的建议

1、定期更新SSL证书,确保证书的有效性。

2、限制用户权限,仅允许访问必要的资源。

3、部署防火墙规则,防止未授权访问。

4、定期检查日志,发现异常行为及时处理。

5、对用户进行安全意识培训,提高安全防范意识。

ASA SSL VPN作为一种安全、便捷的远程访问解决方案,通过合理配置,可以有效保障企业数据安全,提高工作效率。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpntuijian/57019.html发布于:2024-11-12

还没有评论,来说两句吧...