本文深入探讨了虚拟机、VPN和Tor三种技术在构建安全隐私数字世界中的作用。通过虚拟机隔离环境,VPN加密数据传输,以及Tor匿名浏览,这些技术共同保障了用户在网络中的隐私和安全。文章详细解析了每种技术的原理和应用场景,为读者提供了构建安全隐私数字世界的实用指南。

虚拟机

虚拟机(Virtual Machine,简称VM)是一种运行在物理计算机上的软件模拟器,它能够模仿一台独立的计算机系统,以下是其主要特点:

1、独立性:虚拟机能在同一台物理机上运行多个操作系统,实现操作系统的并行共存。

2、隔离性:不同虚拟机之间相互独立,互不干扰,从而提高了整体系统的安全性。

3、可移植性:虚拟机可以在不同物理机上运行,便于软件的迁移和部署。

在网络安全领域,虚拟机扮演着以下角色:

1、隔离实验环境:用户可以在虚拟机中安装各种软件,进行安全测试和实验,而不会影响主机的安全。

2、防止病毒感染:虚拟机中的操作系统与主机系统分离,即使虚拟机感染病毒,也不会影响主机。

3、保护隐私:用户可以在虚拟机中处理敏感信息,如个人隐私和商业机密,即使主机系统遭受攻击,虚拟机中的信息也不会泄露。

VPN

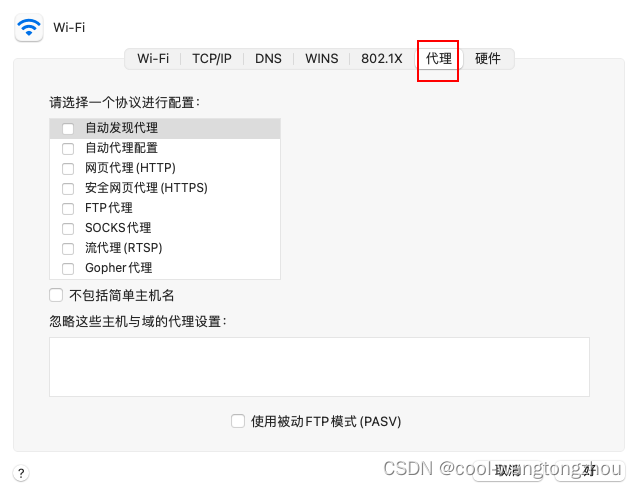

VPN(Virtual Private Network,虚拟专用网络)是一种在公共网络中构建专用网络的技术,它通过加密数据传输,保障用户隐私和信息安全,VPN具有以下特点:

1、加密传输:VPN对传输数据进行加密,有效防止数据被窃取和篡改。

2、隐私保护:VPN隐藏用户的真实IP地址,防止他人追踪和监控。

3、突破地域限制:VPN可绕过地域限制,访问被封锁的网站和资源。

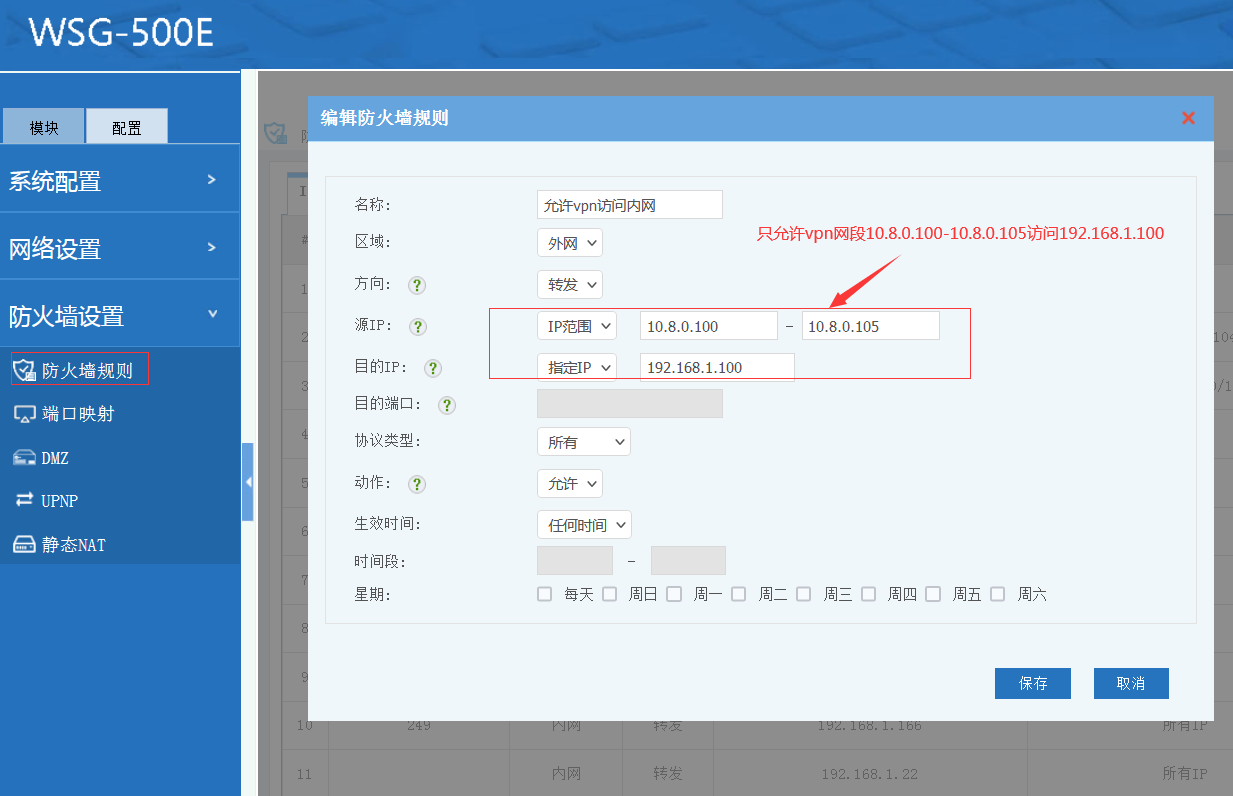

在网络安全领域,VPN具有以下作用:

1、保护个人隐私:用户在使用公共Wi-Fi时,通过VPN加密传输数据,防止个人信息被窃取。

2、企业安全:企业员工可通过VPN访问公司内部网络,确保企业数据的安全。

3、突破地域限制:用户可通过VPN访问国外网站和资源,了解国际信息。

Tor

Tor(The Onion Router,洋葱路由器)是一种匿名通信协议,它通过在网络上多次转发数据包,隐藏用户的真实IP地址和通信内容,Tor具有以下特点:

1、匿名性:Tor可隐藏用户的真实IP地址,保护用户隐私。

2、隐私保护:Tor对通信内容进行加密,防止数据被窃取和篡改。

3、安全性:Tor的网络结构复杂,难以被攻击者追踪和监控。

在网络安全领域,Tor具有以下作用:

1、保护个人隐私:用户可使用Tor访问网站和资源,避免个人信息被追踪和监控。

2、支持匿名通信:Tor可用于匿名发送邮件、聊天等通信方式,保护用户隐私。

3、支持匿名发布:Tor可用于匿名发布信息,如匿名博客、论坛等。

虚拟机、VPN和Tor是构建安全隐私数字世界的重要工具,它们从隔离实验环境、保护个人隐私和提供匿名通信等方面,为用户提供安全保障,在数字化时代,我们应充分了解和运用这些工具,保护自己的网络安全和隐私。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpntuijian/60610.html发布于:2024-11-13

还没有评论,来说两句吧...