本文深入解析了IPsec VPN的建立过程,包括配置步骤及安全连接的实现。从IPsec协议的原理出发,详细阐述了配置密钥交换、加密算法和认证方式等关键环节,确保VPN连接的安全性和稳定性。对常见问题和优化策略进行了分析,为读者提供全面实用的指导。

IPsec VPN,作为基于IPsec协议的虚拟专用网络技术,能在公共网络环境中构建安全的通信隧道,实现远程用户与内网之间的安全访问,以下是IPsec VPN的几大特点:

1、高安全性:采用先进的加密算法和认证机制,确保数据在传输过程中的绝对安全。

2、可扩展性:支持大规模网络部署,能够满足不同应用场景的需求。

3、兼容性:支持多种操作系统和设备,便于与其他网络设备的融合。

4、高效性:采用高效的加密算法,确保数据传输速度不受影响。

IPsec VPN建立过程

1、确定网络拓扑:在构建IPsec VPN之前,首先要明确网络拓扑结构,包括内网与外网之间的连接方式、设备类型及IP地址规划等。

2、选择IPsec VPN协议:IPsec VPN协议主要包括AH(认证头)、ESP(封装安全载荷)和IKE(互联网密钥交换)三种,在实际应用中,根据安全需求与性能要求选择合适的协议组合。

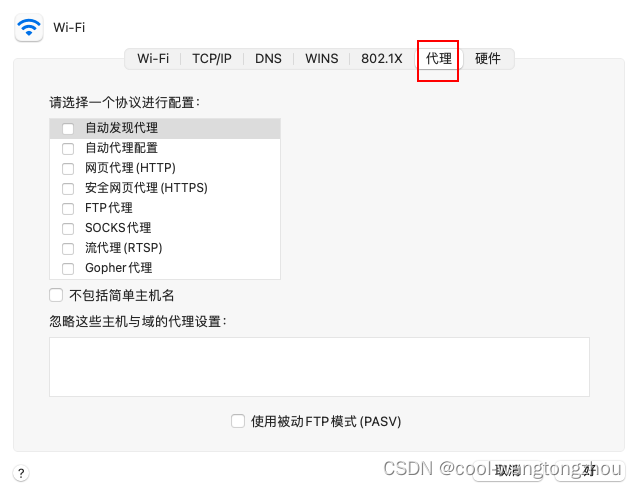

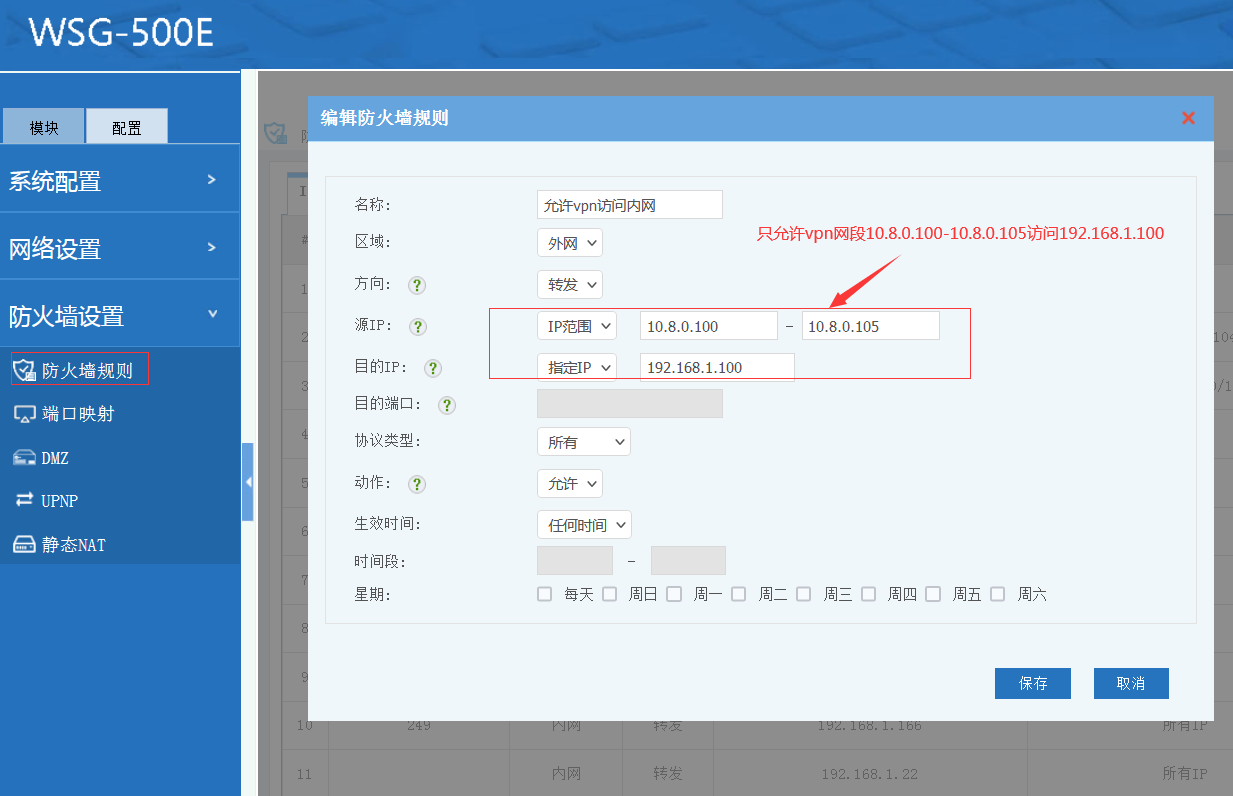

3、配置IPsec VPN设备:以防火墙为例,以下是配置IPsec VPN的步骤:

- 配置内网和外网接口的IP地址;

- 创建IPsec VPN策略,包括源地址、目的地址、协议类型、加密算法、认证方式等;

- 配置IKE策略,包括本地和远端设备的身份验证、密钥交换方式等;

- 配置AH和ESP策略,包括加密算法、认证算法等。

4、配置密钥管理:密钥管理是IPsec VPN安全性的关键环节,以下是一些常见的密钥管理方式:

静态密钥:手动配置密钥,适用于小型网络或临时连接;

预共享密钥(PSK):使用预共享的密钥进行身份验证,简单易用,但安全性相对较低;

证书:使用数字证书进行身份验证和密钥交换,安全性高,适用于大型网络。

5、测试和调试:配置完成后,进行以下测试和调试:

- 测试VPN连接是否建立成功;

- 检查数据传输是否安全,如加密算法、认证方式等;

- 检查网络性能,如延迟、丢包率等。

通过以上解析,我们可以了解到IPsec VPN的构建过程,包括网络拓扑规划、协议选择、设备配置、密钥管理和测试调试等环节,在实际应用中,根据具体需求选择合适的配置方案,确保数据传输的安全性。

IPsec VPN作为一种高效、安全的远程访问技术,在保障网络安全、提升企业信息化水平方面发挥着重要作用,随着技术的不断发展,IPsec VPN将在更多领域得到广泛应用。

未经允许不得转载! 作者:烟雨楼,转载或复制请以超链接形式并注明出处快连vpn。

原文地址:https://le-tsvpn.com/vpntuijian/67071.html发布于:2024-11-14

还没有评论,来说两句吧...